B站(bilibili)后端源码泄露,我们可以从中了解多少信息安全知识和代码里的有趣信息 业界新闻

B站源码泄露背景:

晚间逛V2社区的时候刷到了这么一条帖子:Openbilibili? B 站在 Github 上公开了自己的后端源代码。

下面各位V友吃瓜群众或喜闻乐见,或惊奇不已,我是个凡人我也不例外!作为一名合格的吃瓜群众,当然要立马去GitHub fork了一份,但是gayhub:https://github.com/openbilibili/go-common 却提示我This repository has been disabled.这个不能忍!最简单的办法就是看那些手快的已经fork了,在从他哪里fork一份过来,如果你fork失败那就直接下载,前面两种方法都不行的话可以看热心的V友们提供的分流下载地址,但是不保证原滋原味那怎么保证原汁原味呢?就有V有讨论了,看提交历史,其中有这么一段,

commit beccf3fe4313be190d655c9f0620a6b4fac0b522 (HEAD -> master, origin/master, origin/HEAD) Author: root <[email protected]> Date: Mon Apr 22 02:59:20 2019 +0000 init

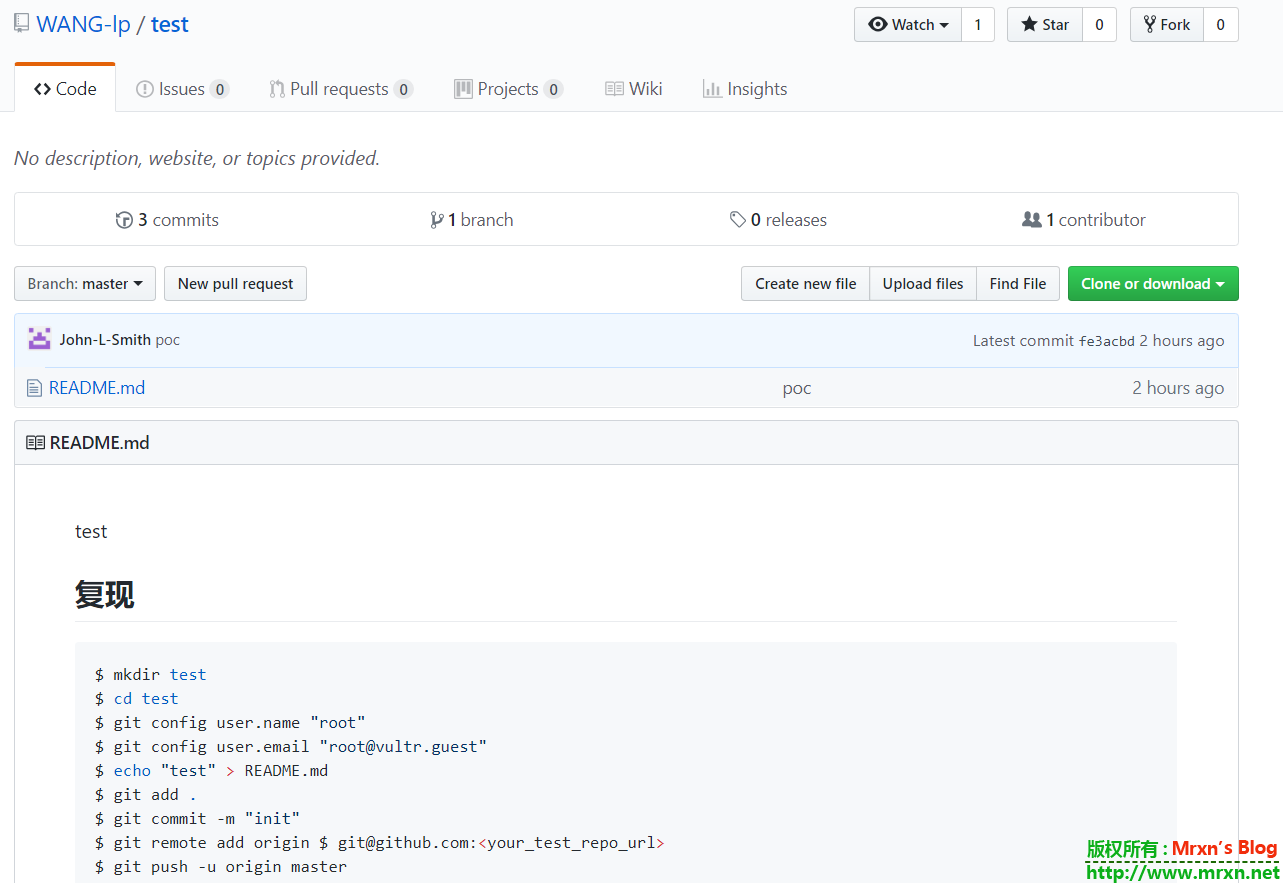

但是紧接着就有不同的意见,并且复现了可以以特定的提交者信息显示,

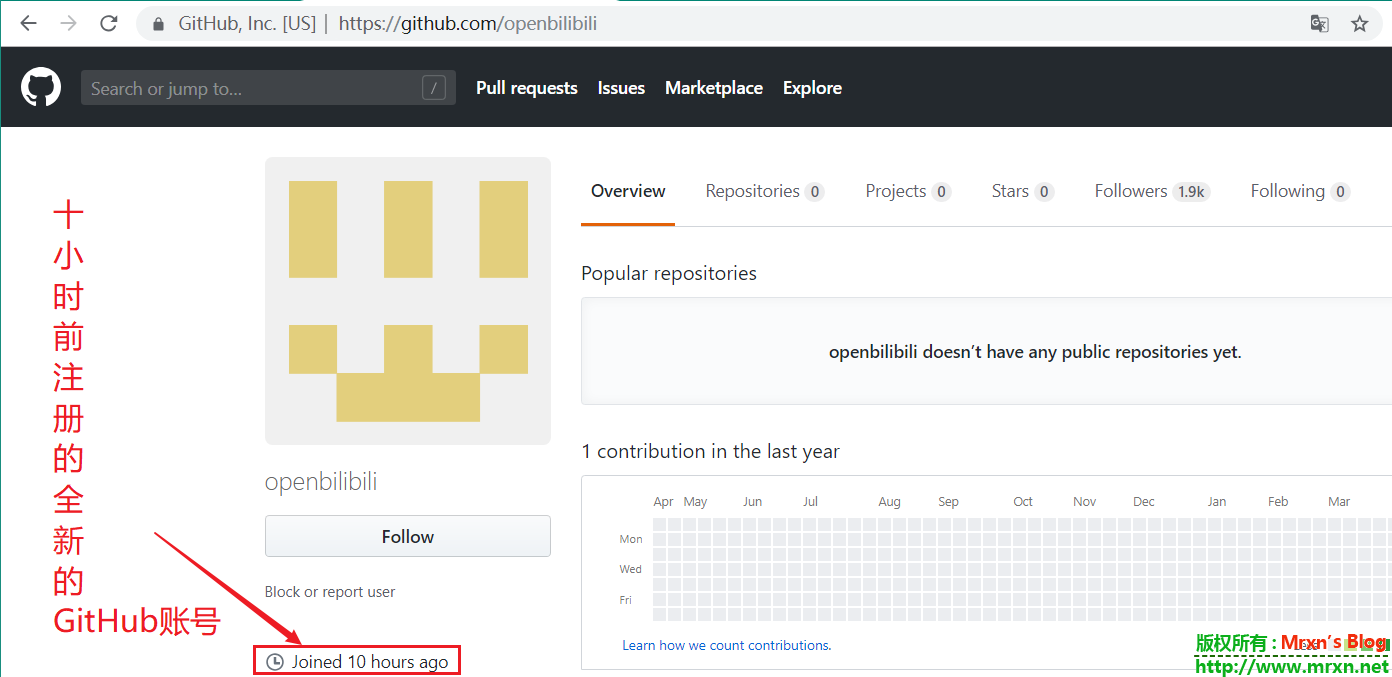

而且这个GitHub账号openbilibili也是十个小时前全新创建的,

那么谁泄露的也就成了讨论热点,有的说是前员工,有的说是被黑了众说纷纭,我们不需要去追究谁,站方自然会去追究,我们来看一下这份源码有哪些有趣的地方。

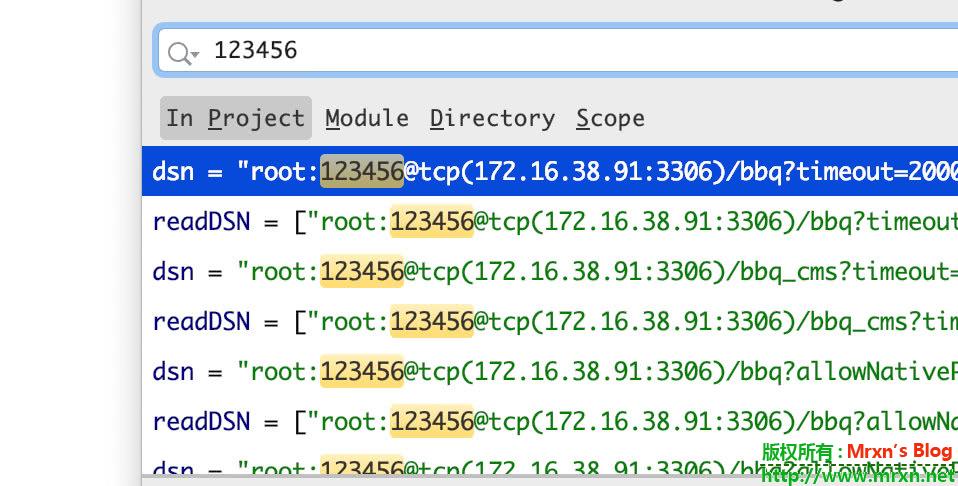

第一个:弱口令

在源码在搜索root或者是123456,可以看到有dns和readDSN的连接是root:123456这样的简单的账号密码组合,当然地址是内网的,应该是内网的同意网关出口之类的,这也算一个安全隐患吧,要是别人进了内网或者是内网同事自扫描一波,那岂不是不可言喻...弱口令永远都是第一威胁,我在渗透测试中对于弱口令也是屡试不爽,比如拿到了后台账号或者数据库连接相关信息后,直接去连接远程桌面,有很大可能会成功,特别是前两者都为true的时候!这也表明管理员喜欢使用同一个账号密码的弱密码!

第二个:rank相关算法泄露

这些rank算法的泄露对于B站来说或许会有点麻烦,需要更新新的算法,不然大家都知道你的算法了,就很有可能据此找到相关漏洞从而加以利用,虽然B站在微博说了这是早前的代码不是最新的代码,但是后端大体的架构还是不会变化太多啊。官方微博原文:[在网上流传;经内部紧急核查;确认该部分代码;我们已经执行了主动的防御措施;确认此事件不会影响到网络安全和用户数据安全;我们已于第一时间报案;将调查其源头;],但是微博后来又自己删除了,通过看代码的最后提交日期,搜索相关的关键词比如拜年这些,基本可以确定代码肯定不是最新的,但是也是最近半年的。但是事发后貌似B站的毛老师@毛剑表示:我都不慌,你们慌什么:

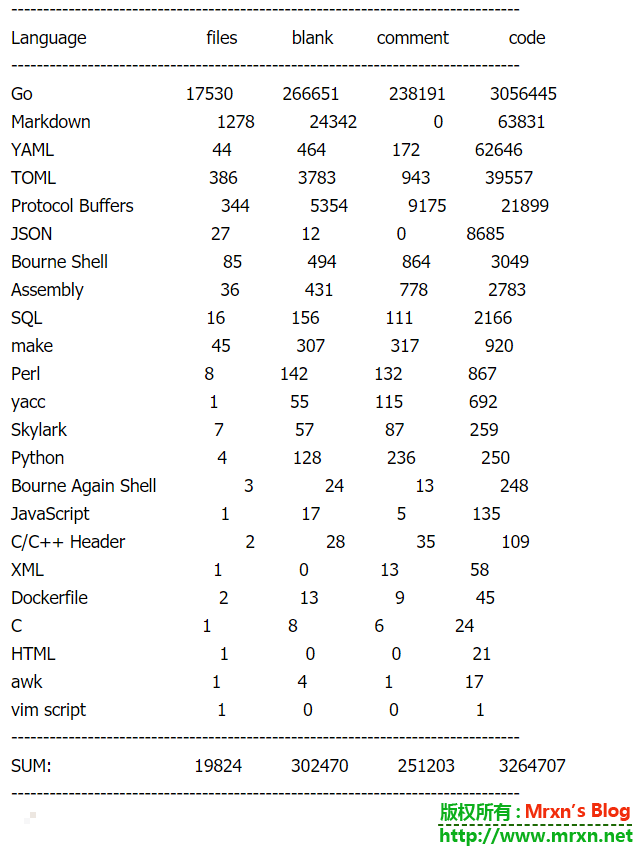

第三:GO语言在后端代码中占主要

其中Go 89.7% Python 10.1%,外加一些其他的shell脚本、html和javasript这些

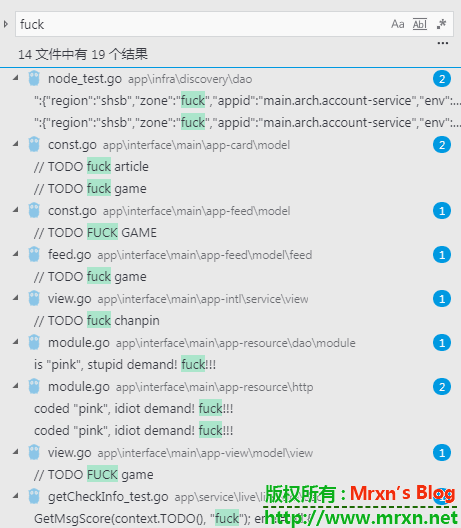

第四:程序员和产品经理之间的战争

在源码中搜索fuck相关词语可以看到很多类似于fuck chanpin 、fuck game、fuck article等等

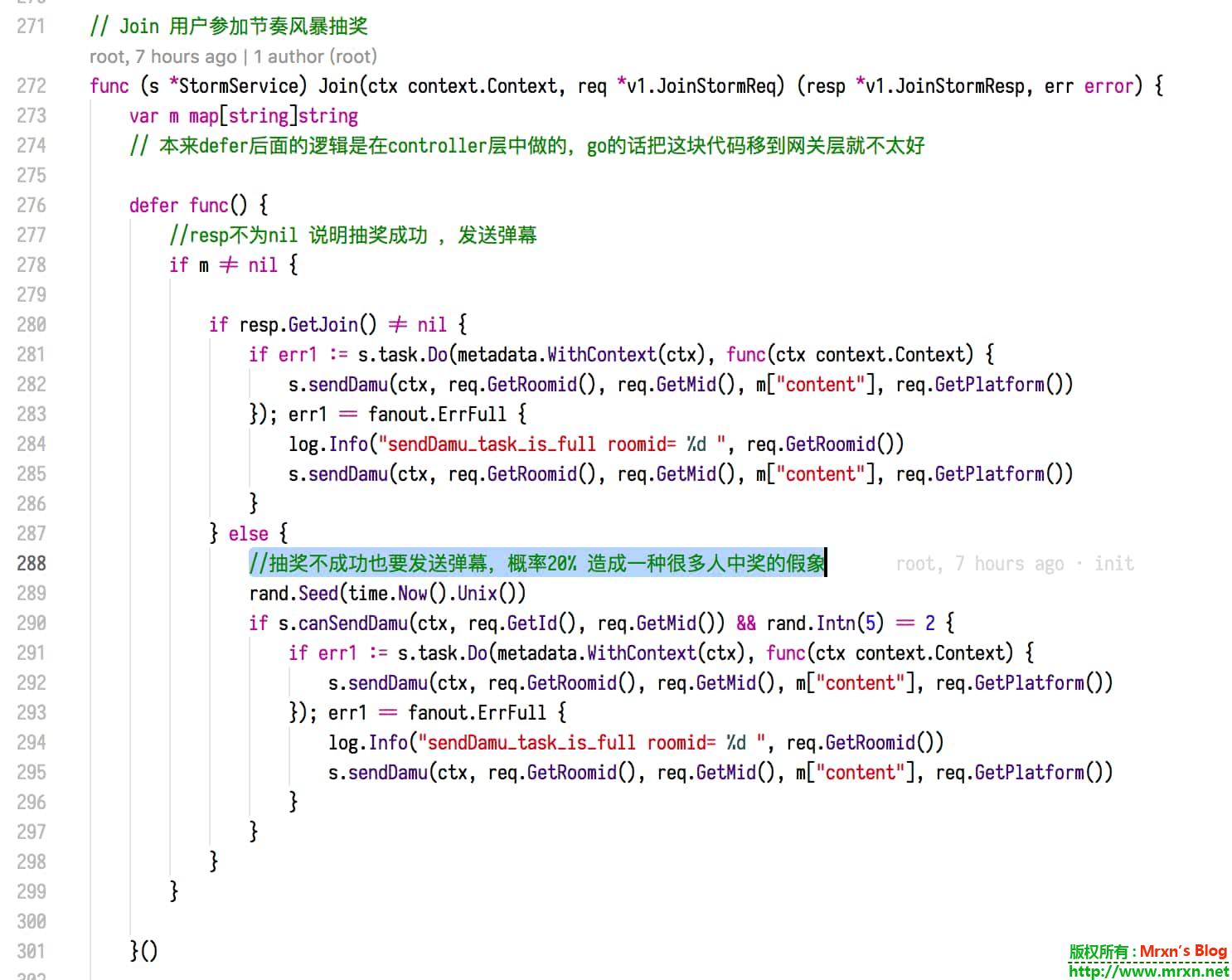

第五:还有比较耿直的注释

B站的弹幕你看到的不一定都是真实的!在源码中有这么一段代码,其注释显示在中奖环节,即使你没有中奖,系统也会代你发布弹幕!从而造成一种很多人中奖的现象,而且概率是20%!

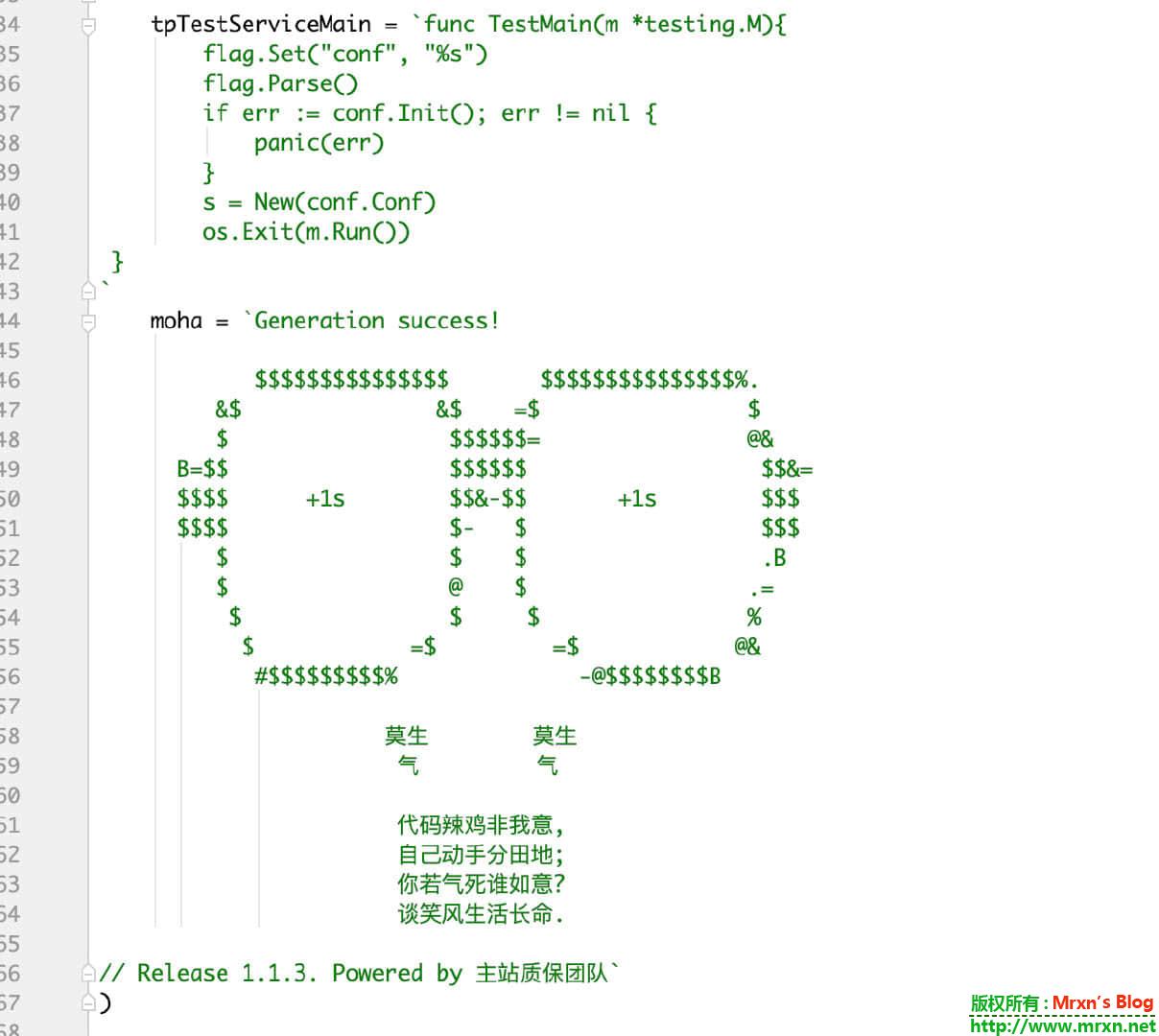

第六:B站有趣的程序员

有一首打油诗:

代码垃圾非我意, 自己动手分田地; 你若气死谁如意? 谈笑风生活长命。 powered by 主站质保团队。

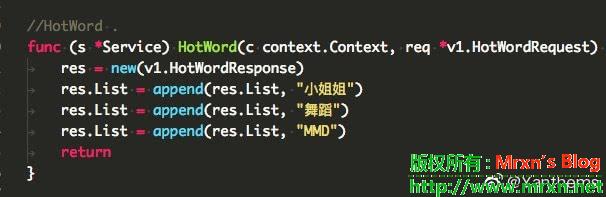

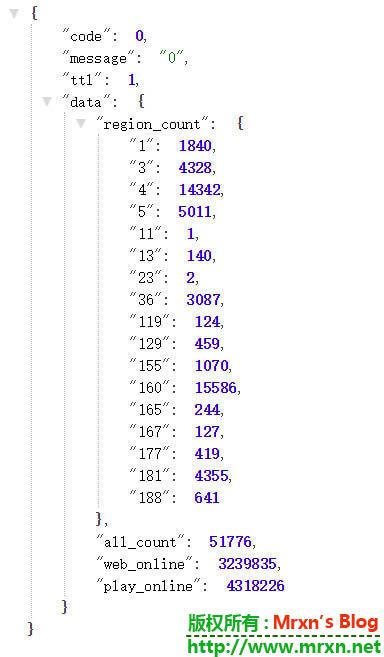

第七:疑似B站在线用户统计和HotWord热词

最后,我也fork了一份,对于感兴趣的可以去下载:https://github.com/Mr-xn/openbilibili ,看看学习一下他们的GO语言代码也是不错的。如果站方要求删除的话我会删除的,有需要的自己保存。

2019-04-25更新:Github 在 bilibili 通过dmca数据版权法案申诉后 屏蔽了,故我上传我之前打包的,欢迎下载:bilibilihide-master.zip bilibil_master.zip 两个版本时间先后不一样,作为学习 GO 下载学习一下还是不错的,也不影响。

免费下载江门网站设计的网页整站源码 网络安全

今天Mrxn给大家分享一个干货....免费下载江门网站设计的网页整站源码

其原网站的整站源码很贵的说:

作为屌丝的我们买不起,但是要是你看上了其中的一款源码呢?咋办?看我给你演示如何下载的,跟我来学习这种淫荡的姿势吧!

首先打开:http://www.jm15.com/design/download/login.asp

随便输入一个>6位数的就行;

然后会发现一个重要提醒:就在您现在的位置下面--点进去会发现亮点哟:

这就是关键了,相信懂得都知道怎么操作了;我还是给不懂得朋友说说吧:

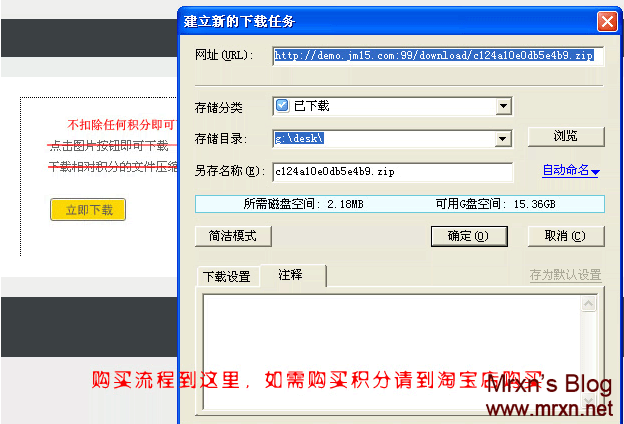

看到图就可以猜测,我们是不是可以自己构造下载语句呢?

那就来试试吧!

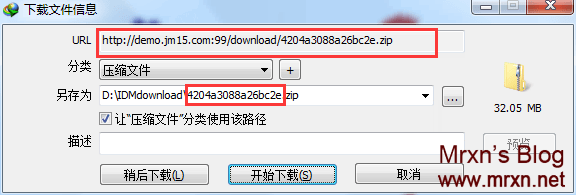

纳尼,在浏览器地址栏输入:http://demo.jm15.com:99/download/4204a3088a26bc2e.zip 回车,居然可以下载的....

那么,该时候爆发你的奇淫技巧的时候了:

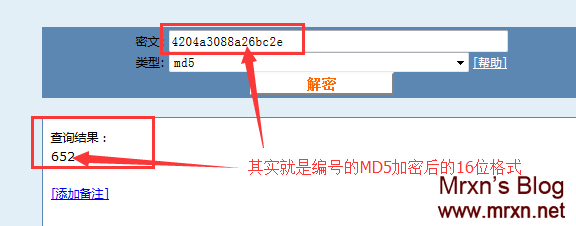

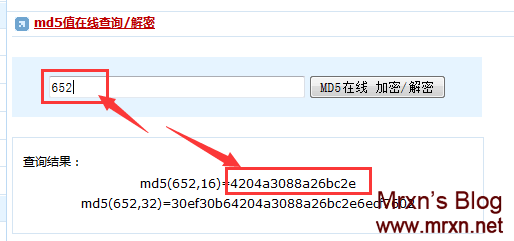

4204a3088a26bc2e ---拿到MD5网站解密如下:

652 ---纳尼! -_- | 这不就是文件编号么.....

OK,新技能get! 那我们就可以自己构造要下载的所有的源码了:

http://demo.jm15.com:99/download/4204a3088a26bc2e.zip 把Zip前面的蓝色MD5值替换一下就OK啦:

在这里提供一个网站供大家测试使用:http://www.md5.cc 你只需要输入数字 下面立马就出MD5值的16位结果了....是不是很爽......

注:此文所有内容仅供测试参考之用,禁止用于非法用途.

另;已通知其管理员,所以骚年们,要测试的赶紧呀!

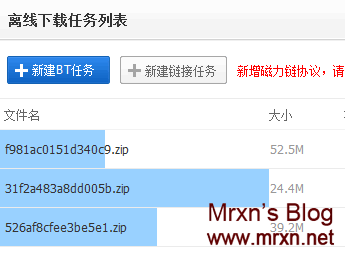

其实用百度云离线下载是个不错的方法! -_- |

其实用百度云离线下载是个不错的方法! -_- |