配合chrome浏览器console解密一段JSFuck代码["\x66\x69\x6c\x74\x65\x72"] 技术文章

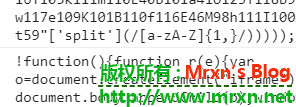

在测试某个项目的时候,发现一段JavaScript代码,省略不重要的部分如下:

// 原内容如下,只知道有个正则

['mmh']["\x66\x69\x6c\x74\x65\x72"]["\x63\x6f\x6e\x73\x74\x72\x75\x63\x74\x6f\x72"](((['mmh'] + [])[

"\x63\x6f\x6e\x73\x74\x72\x75\x63\x74\x6f\x72"]['\x66\x72\x6f\x6d\x43\x68\x61\x72\x43\x6f\x64\x65'][

'\x61\x70\x70\x6c\x79'](null,

"33s102Y117y110O99L116H105n111u110Z40g41U123u102m117c110M99m116T105y111d110"

'\x73\x70\x6c\x69\x74')))('mmh');

// 在JavaScript中对于\x66这种开头的,\x代表这是一个16进制,直接在console里面打印出来就ok

// console.log('\x66\x69\x6c\x74\x65\x72') => filter

// 然后依次打印所有的类似字节即可得到如下转码后的JavaScript代码

// 如果你到这里不知道如何下手的话,怎么办?搜索啊!Google搜索以下 XXXX是什么 就有结果了

// 或者把全部\x66这种解密后得到的相关字符串去搜索就有结果了

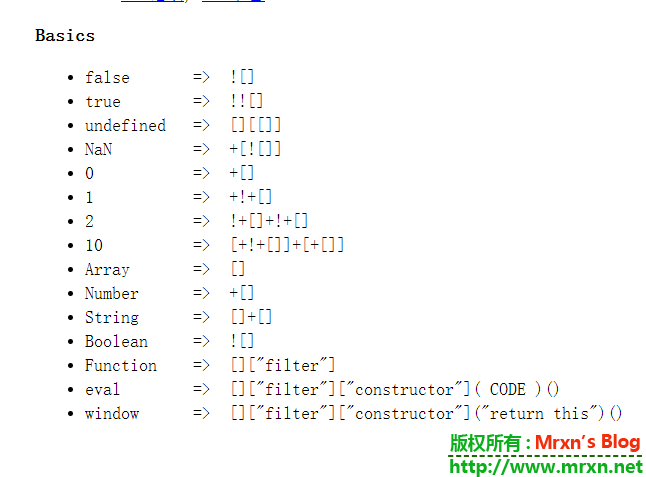

// 下面看一下jsfuck对照表,然后解密

// false => ![]

// true => !![]

// undefined => [][[]]

// NaN => +[![]]

// 0 => +[]

// 1 => +!+[]

// 2 => !+[]+!+[]

// 10 => [+!+[]]+[+[]]

// Array => []

// Number => +[]

// String => []+[]

// Boolean => ![]

// Function => []["filter"]

// eval => []["filter"]"constructor"()

// window => []["filter"]["constructor"]("return this")()

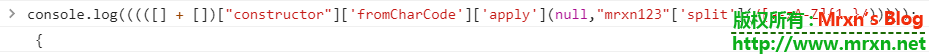

// 解码后的代码如下,为了节省字符,使用mrxn123代替代码中的超长字符串

['mmh']["filter"]["constructor"](((['mmh'] + [])["constructor"]['fromCharCode']'apply'))('mmh');

// 根据jsfuck对照表,我们去掉mmh,这样就是熟悉的原滋原味的jsfuck格式的代码了

[]["filter"]["constructor"]((([] + [])["constructor"]['fromCharCode']'apply'))();

// 根据eval对照[]["filter"]"constructor"(),我们只需要把code部分代码直接console.log()出来就好

console.log(((([] + [])["constructor"]['fromCharCode']'apply')));

// 输出:{

// 同样的姿势将开始用mrxn123替换掉的字符串替换回去,回车,OK!JavaScript源码就出现在控制台了

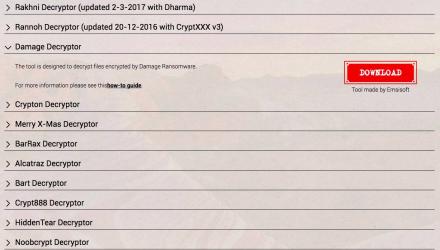

目前已知勒索软件解密工具和网站 安全工具

0x1 勒索软件解密工具

[Apocalypse勒索软件解密工具]

https://www.pcrisk.com/removal-guides/10111-apocalypse-ransomware

[Alcatrazlocker勒索软件解密工具]

https://files.avast.com/files/decryptor/avast_decryptor_alcatrazlocker.exe

[Alma勒索软件解密工具]

https://info.phishlabs.com/blog/alma-ransomware-analysis-of-a-new-ransomware-threat-and-a-decrypter

[Alpha勒索软件解密工具]

https://dl.360safe.com/Decryptor_AlphaDecrypter.cab

[AL-Namrood勒索软件解密工具]

https://www.pcrisk.com/removal-guides/10535-al-namrood-ransomware

[Apocalypse 勒索病毒解密工具]

http://blog.emsisoft.com/2016/06/29/apocalypse-ransomware-which-targets-companies-through-insecure-rdp/

[Autolocky勒索软件解密工具]

https://www.bleepingcomputer.com/news/security/decrypted-the-new-autolocky-ransomware-fails-to-impersonate-locky/

[Bart勒索病毒解密工具]

http://phishme.com/rockloader-downloading-new-ransomware-bart/

[BitDtak勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/BitStakDecrypter.zip

[BarRax勒索软件解密工具]

https://blog.checkpoint.com/wp-content/uploads/2017/03/BarRaxDecryptor.zip

[CryptON 勒索病毒解密工具]

http://blog.emsisoft.com/2017/03/07/emsisoft-releases-free-decrypter-for-crypton-ransomware/

[CoinVault勒索软件解密工具]

https://www.bleepingcomputer.com/virus-removal/coinvault-ransomware-information

[CryptXXX勒索病毒解密工具]

http://www.bleepingcomputer.com/virus-removal/cryptxxx-ransomware-help-information

[Crypt0勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/Crypt0Decrypter.zip

https://www.pcrisk.com/removal-guides/10478-crypt0-ransomware

[Crypt38Keygen勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/Crypt38Keygen.zip

[Crypren勒索软件解密工具]

https://github.com/pekeinfo/DecryptCrypren

http://www.nyxbone.com/malware/Crypren.html

[CryptComsole勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/CryptConsoleDecrypter.zip

[Crytomix勒索软件解密工具]

https://files.avast.com/files/decryptor/avast_decryptor_cryptomix.exe

[CryptoHostKeygen勒索软件解密工具]

https://github.com/Demonslay335/CryptoHostKeygen

[Cry9勒索软件解密工具]

https://www.pcrisk.com/removal-guides/11199-cry9-ransomware

http://blog.emsisoft.com/2017/04/04/remove-cry9-ransomware-with-emsisofts-free-decrypter/

[CoinVault勒索软件解密工具]

https://www.nomoreransom.org/uploads/CoinVaultDecryptor.zip

[Cryptinfinite勒索软件解密工具]

https://www.pcrisk.com/removal-guides/9568-cryptinfinite-ransomware

[CrazyCrypt勒索密钥生成工具]

https://edr.sangfor.com.cn/file/tool/CrazyCrypt_Password.rar

[DXXD勒索病毒解密工具]

http://www.bleepingcomputer.com/news/security/the-week-in-ransomware-october-14-2016-exotic-lockydump-comrade-and-more/

[DoNotOpen勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/DoNotOpenDecrypter.zip

[Decrypt Protect[mbl advisory]勒索病毒解密工具]

http://www.malwareremovalguides.info/decrypt-files-with-decrypt_mblblock-exe-decrypt-protect/

[Enigma勒索软件解密工具]

https://www.im-infected.com/ransomware/remove-enigma-ransomware-virus-removal.html

[EduCrypt勒索软件解密工具]

https://www.bleepingcomputer.com/news/security/the-educrypt-ransomware-tries-to-teach-you-a-lesson/

[GhostCrypt勒索病毒解密工具]

http://www.bleepingcomputer.com/forums/t/614197/ghostcrypt-z81928819-help-support-topic-read-this-filetxt/

[GhostCrypt勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/GhostCryptDecrypter.zip

[Gomasom勒索软件解密工具]

https://www.bleepingcomputer.com/news/security/gomasom-crypt-ransomware-decrypted/

[GandCrab勒索软件解密工具]

https://www.bleepingcomputer.com/news/security/fbi-releases-master-decryption-keys-for-gandcrab-ransomware/

[Hidden tear勒索软件解密工具]

https://files.avast.com/files/decryptor/avast_decryptor_hiddentear.exe

https://download.bleepingcomputer.com/demonslay335/hidden-tear-decrypter.zip

[HydraCrypt/UmbreCrypt勒索病毒解密工具]

http://blog.emsisoft.com/2016/02/12/decrypter-for-hydracrypt-and-umbrecrypt-available/

[HydraCrypt勒索软件解密工具]

https://tmp.emsisoft.com/fw/decrypt_hydracrypt.exe

[Hidden Tear勒索软件解密工具]

https://www.cyber.nj.gov/threat-profiles/ransomware-variants/hidden-tear

[InsaneCrypt勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/InsaneCryptDecrypter.zip

[Ims00rry勒索软件解密工具]

https://securityaffairs.co/wordpress/88376/malware/ims00rry-ransomware-decryptor.html

https://www.emsisoft.com/decrypter/ims00rry

[Jigsaw勒索软件解密工具]

https://www.bleepingcomputer.com/news/security/jigsaw-ransomware-becomes-cryptohitman-with-porno-extension/

[JuicyLemon勒索软件解密工具]

https://dl.360safe.com/Decryptor_JuicyLemonDecoder.cab

[JigSaw勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/JigSawDecrypter.zip

[Lockcrypt勒索软件解密工具]

https://labs.bitdefender.com/wp-content/uploads/downloads/lockcrypt-ransomware-decryptor/

[Legion勒索病毒解密工具]

http://botcrawl.com/legion-ransomware/

[LockedIn勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/LockedInDecrypter.zip

[MirCop勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/MirCopDecrypter.zip

[Mblblock勒索软件解密工具]

https://tmp.emsisoft.com/fw/decrypt_mblblock.exe

[Marlboro勒索软件解密工具]

https://www.bleepingcomputer.com/news/security/marlboro-ransomware-defeated-in-one-day/

[Nullbyte勒索软件解密工具]

https://www.bleepingcomputer.com/news/security/the-nullbyte-ransomware-pretends-to-be-the-necrobot-pokemon-go-application/

[NullByte勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/NullByteDecrypter.zip

[Nanolocker勒索软件解密工具]

https://github.com/Cyberclues/nanolocker-decryptor

[NMoreira勒索软件解密工具]

https://www.pcrisk.com/removal-guides/10689-nmoreira-ransomware

[NanoLocker勒索病毒解密工具]

http://blog.malwareclipboard.com/2016/01/nanolocker-ransomware-analysis.html

[OpenToYou 勒索病毒解密工具]

http://blog.emsisoft.com/2016/12/30/emsisoft-releases-free-decrypter-for-opentoyou-ransomware/

[Odcodc勒索病毒解密工具]

http://www.nyxbone.com/malware/odcodc.html

[ODCODCDecoder勒索软件解密工具]

https://dl.360safe.com/Decryptor_ODCODCDecoder.cab

[Pclock勒索软件解密工具]

https://www.bleepingcomputer.com/forums/t/561970/new-pclock-cryptolocker-ransomware-discovered/

[PopCorn勒索软件解密工具]

https://www.elevenpaths.com/downloads/RecoverPopCorn.zip

[Ransom.Cryakl勒索病毒解密工具]

http://blog.checkpoint.com/2015/11/04/offline-ransomware-encrypts-your-data-without-cc-communication/

[Shade勒索软件解密工具]

https://blog.kaspersky.com/shade-decryptor/12661/

[SanSam勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/SamSamStringDecrypter.zip

[Unlock92勒索软件解密工具]

https://download.bleepingcomputer.com/demonslay335/Unlock92Decrypter.zip

[Unlocker勒索软件解密工具]

https://github.com/kyrus/crypto-un-locker

[Wildfire勒索软件解密工具]

https://downloadcenter.mcafee.com/products/mcafee-avert/wildfiredecrypt/wildfiredecrypt.exe

0x2 综合性解密工具网站

卡巴斯基:勒索软件解密工具集

https://noransom.kaspersky.com/?spm=a2c4g.11186623.2.3.bSlRlm

Avast:勒索软件解密工具集

https://www.avast.com/zh-cn/ransomware-decryption-tools?spm=a2c4g.11186623.2.5.bSlRlm

Trendmicro:勒索软件解密方案

https://esupport.trendmicro.com/solution/zh-cn/1115118.aspx?spm=a2c4g.11186623.2.4.bSlRlm

MalwareHunterTeam:勒索软件解密工具集

https://id-ransomware.malwarehunterteam.com/

nomoreransom:勒索软件解密工具集

https://www.nomoreransom.org/zh/index.html

Emsisoft:勒索软件解密工具集

https://www.emsisoft.com/ransomware-decryption-tools/free-download

0x3勒索信息综合性查询网站

botfrei.de网站

https://www.botfrei.de/de/ransomware/galerie.html

0x4 注意事项

解密器(链接)均由互联网搜集而来,只对工具信息进行汇总,不保证解密工具的可行性和安全性,用户应做好数据备份,以防止不必要的损失。

使用解密工具您需要注意以下事项:

1、选择对应家族(如有版本也应选择对应版本)的解密工具;

2、解密前需对重要的数据进行备份(即使处于被加密状态),以防止解密失败造成损失;

3、解密前需确保系统中的勒索病毒已被清除,否则可能遭到重复加密;

4、部分解密工具可能需要特定的解密环境(如在原始受感染的主机上进行解密、需要同时提供加密文件和原文件等),具体情况参考工具中的说明;

5、解密工具可能只对某些家族的特定变种或版本生效。

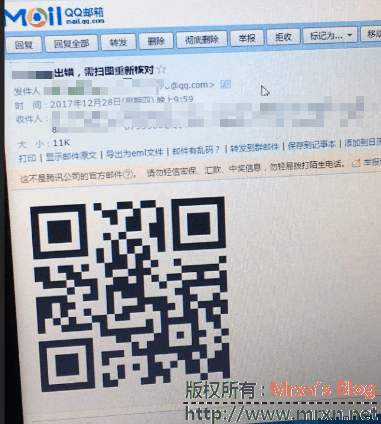

偶遇邮件钓鱼二维码 网络安全

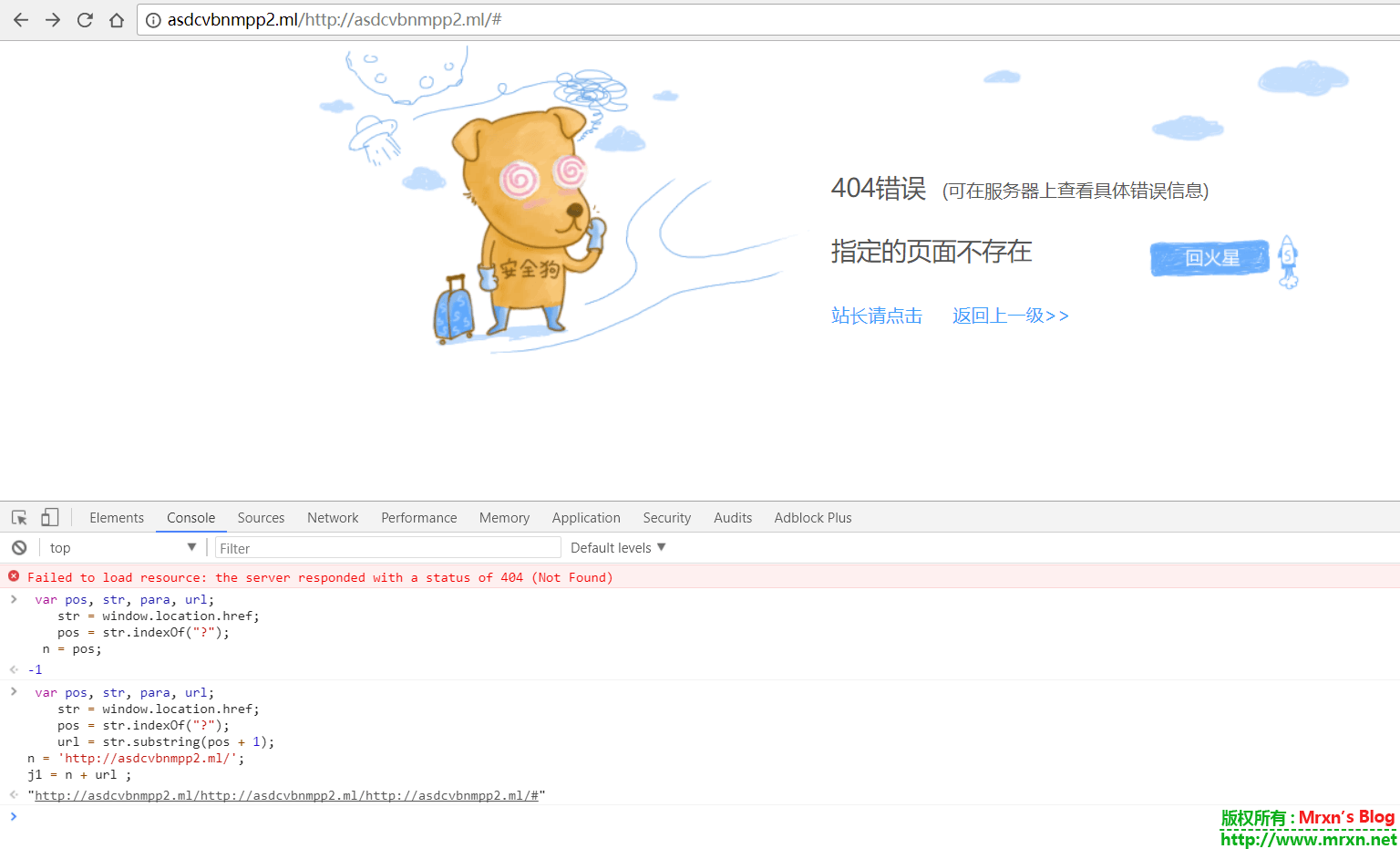

正好我看到了,暂时没事就识别了一下。。。二维码是个短网址,还原后就是一个模仿的QQ邮箱登录界面,而且奇丑无比。。。下面先给大伙看一下:

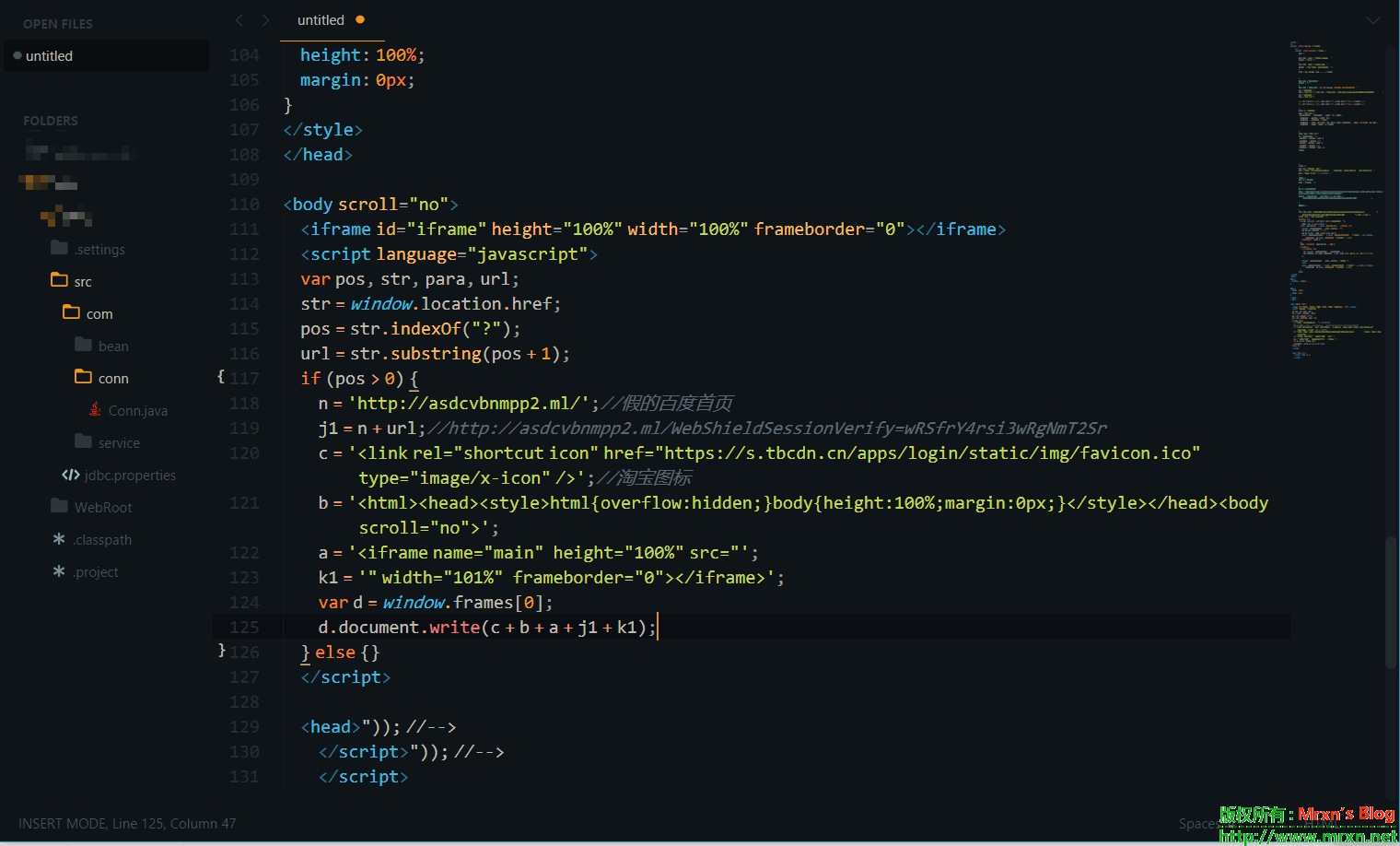

看了一下页面的源代码,是经过Escape加密的。加密前的源代码在这里:

小知识:

定义和用法:escape可对字符串进行编码,这样就可以在所有的计算机上读取该字符串。

说明:该方法不会对 ASCII 字母和数字进行编码,也不会对下面这些 ASCII 标点符号进行编码: * @ - _ + . / 。其他所有的字符都会被转义序列替换。

UnEscape解密后:https://pastebin.com/9WibA9RA

当然,发件人有可能不是作者,只是买来的或者是盗来的。这里不做深究。但是钓鱼的主域名明显是个企业网站被入侵后搞得。还装了狗。。。

。。。。想玩的自己去看源码玩

PS: 不要乱扫描二维码。。。至少我目前知道一种方法可以从QQ(手机版Android/IOS)直接打开你的支付宝,进入支付界面。

Discuz 加密解密函数 authcode PHP

<?php

/**

* $string 明文或密文

* $operation 加密ENCODE或解密DECODE

* $key 密钥

* $expiry 密钥有效期

*/

function authcode($string, $operation = 'DECODE', $key = '', $expiry = 0) {

// 动态密匙长度,相同的明文会生成不同密文就是依靠动态密匙

// 加入随机密钥,可以令密文无任何规律,即便是原文和密钥完全相同,加密结果也会每次不同,增大破解难度。

// 取值越大,密文变动规律越大,密文变化 = 16 的 $ckey_length 次方

// 当此值为 0 时,则不产生随机密钥

$ckey_length = 4;

// 密匙

// $GLOBALS['discuz_auth_key'] 这里可以根据自己的需要修改

$key = md5($key ? $key : $GLOBALS['discuz_auth_key']);

// 密匙a会参与加解密

$keya = md5(substr($key, 0, 16));

// 密匙b会用来做数据完整性验证

$keyb = md5(substr($key, 16, 16));

// 密匙c用于变化生成的密文

$keyc = $ckey_length ? ($operation == 'DECODE' ? substr($string, 0, $ckey_length): substr(md5(microtime()), -$ckey_length)) : '';

// 参与运算的密匙

$cryptkey = $keya.md5($keya.$keyc);

$key_length = strlen($cryptkey);

// 明文,前10位用来保存时间戳,解密时验证数据有效性,10到26位用来保存$keyb(密匙b),解密时会通过这个密匙验证数据完整性

// 如果是解码的话,会从第$ckey_length位开始,因为密文前$ckey_length位保存 动态密匙,以保证解密正确

$string = $operation == 'DECODE' ? base64_decode(substr($string, $ckey_length)) : sprintf('%010d', $expiry ? $expiry + time() : 0).substr(md5($string.$keyb), 0, 16).$string;

$string_length = strlen($string);

$result = '';

$box = range(0, 255);

$rndkey = array();

// 产生密匙簿

for($i = 0; $i <= 255; $i++) {

$rndkey[$i] = ord($cryptkey[$i % $key_length]);

}

// 用固定的算法,打乱密匙簿,增加随机性,好像很复杂,实际上并不会增加密文的强度

for($j = $i = 0; $i < 256; $i++) {

$j = ($j + $box[$i] + $rndkey[$i]) % 256;

$tmp = $box[$i];

$box[$i] = $box[$j];

$box[$j] = $tmp;

}

// 核心加解密部分

for($a = $j = $i = 0; $i < $string_length; $i++) {

$a = ($a + 1) % 256;

$j = ($j + $box[$a]) % 256;

$tmp = $box[$a];

$box[$a] = $box[$j];

$box[$j] = $tmp;

// 从密匙簿得出密匙进行异或,再转成字符

$result .= chr(ord($string[$i]) ^ ($box[($box[$a] + $box[$j]) % 256]));

}

if($operation == 'DECODE') {

// substr($result, 0, 10) == 0 验证数据有效性

// substr($result, 0, 10) - time() > 0 验证数据有效性

// substr($result, 10, 16) == substr(md5(substr($result, 26).$keyb), 0, 16) 验证数据完整性

// 验证数据有效性,请看未加密明文的格式

if((substr($result, 0, 10) == 0 || substr($result, 0, 10) - time() > 0) && substr($result, 10, 16) == substr(md5(substr($result, 26).$keyb), 0, 16)) {

return substr($result, 26);

} else {

return '';

}

} else {

// 把动态密匙保存在密文里,这也是为什么同样的明文,生产不同密文后能解密的原因

// 因为加密后的密文可能是一些特殊字符,复制过程可能会丢失,所以用base64编码

return $keyc.str_replace('=', '', base64_encode($result));

}

}

$a = "mrxn.net";

$b = authcode($a, "ENCODE", "abc123");

echo $b."<br/>";

echo authcode($b, "DECODE", "abc123");

?>

运行效果如下:

4582HxrlipjHXFJ8fCB42AzZN6N0A/S07AFgev8swj1a6Qy/fxhuJFM

mrxn.net

注:因学习需要,转载挡笔记.文章来源于网络.

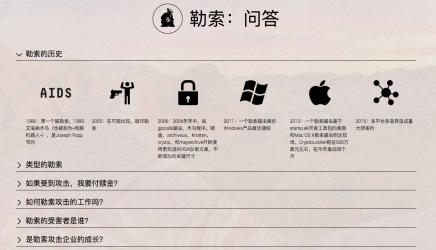

勒索?没钱!要命不?不给! 业界新闻

宅客频道谢幺最近发现了一个神奇的网站 ,看名字就感觉牛逼轰轰的:

No more Ransom( 不再付赎金)

No more Ransom ,不再付赎金!没钱!“要钱没有,要命一条” 。

打开首页,依然调性十足,上来就直入主题:“小伙,需要帮你解锁被黑客加密勒索的数据吗?”

上来就问我需不需要服务, 我当然不能示弱,“NO”,不需要!

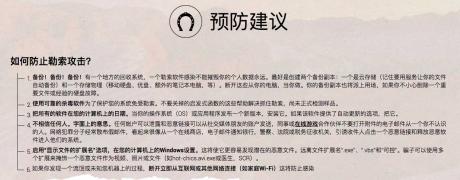

然后静静等待接下来发生的事情……结果出现了一条网络勒索的预防建议(注:我看不懂英文所以用机器翻译成中文了),感觉还挺贴心的。

如果点击“Yes” (需要服务), 一个“密码警长”(Crypto Sheriff)的头像出现了,他会让你提交勒索者加密的文件以及勒索信息,然后为你搜寻目前网上的解密方案,如果有的话,会免费提供方案下载。

警长的意思似乎是:

“别怕,告诉我是谁,警长罩着你!”

除了提供被勒索的解决方案,这个网站还提供了数十款勒索软件的解密工具和使用指南,最关键是完全免费。

其实,这位“密码警长”的背后真的是警察在做支撑,还是国际刑警。

这个名为“No more ransom ”的项目是一年前由荷兰警署、欧洲国际刑警出资,联合卡巴斯基、因特尔安全两家安全机构共同建立的国际“反勒索”平台。

据外媒报道的数据,这个平台成立至今,已经有超过10,000 名来自世界各地的受害者来到这个网站寻求帮助,并成功在没花一分钱的情况下完成数据解密。

平台还充分发挥了众筹的精神,上面的大部分勒索软件解密工具都是由来自世界各地的安全机构和个人开发者免费提供的。

项目刚推出几个月,就汇聚了非常多的解密工具。2016年底,又有 15个新的勒索解密工具加入了“反勒索”豪华午餐,为勒索受害者带来了新的希望。

提供这些解密工具的分别有(好人好事必须点个名):

Avast、Bitdefender、CheckPoint、Trend Micro、Eleven Paths、Emsisoft、Kaspersky Lab

在网站的“合作伙伴”一栏,有非常多的组织LOGO,宅客频道算了算,差不多已经有一百家组织加入其中,有的提供解密工具,有的提供资源和技术支持。

这表明防御网络勒索已经成为了一个全球性的问题,需要一起并肩作战。

除了免费的工具提供和技术服务,网站还有一个勒索问答,从网络勒索的历史一直讲到如何防范和解决勒索问题。

但是,以上内容全部没有中文版本(上面的中文全是翻译的)。

根据有关数据,目前该网站大多数访问者来自 俄罗斯、荷兰、美国、意大利、德国。

最初,该网站主要提供英语、法语、意大利语、葡萄牙语和俄语,而现在已经支持了更多语言,包括芬兰语、德语、日语、韩语、斯洛文尼亚语、西班牙语等。

所以目测未来还会支持更多语言,为世界上更多的人提供反勒索服务。(也不知什么时候支持中文)

目前这一组织也已得到了来自澳大利亚、比利时、以色列、韩国、俄罗斯、乌克兰等多个国家执法机构和国际刑警的支持。

各国执法机构出动,国际刑警支持,看来这反网络勒索的决心还是很大的。不过看到下面这些新闻,相信也能理解其中的原因了。

这个项目的主页:

原文为微信公众号-宅客频道