渗透神器-Burp Suite v1.6.27破解版下载 安全工具

本文提供的破解方式仅供软件试用,请于24小时内删除

众所周知,Burp Suite是响当当的web应用程序渗透测试集成平台。从应用程序攻击表面的最初映射和分析,到寻找和利用安全漏洞等过程,所有工具为支持整体测试程序而无缝地在一起工作。

平台中所有工具共享同一robust框架,以便统一处理HTTP请求、持久性、认证、上游代理、日志记录、报警和可扩展性。Burp Suite允许攻击者结合手工和自动技术去枚举、分析、攻击Web应用程序。

Burp Suite的重要特性

拦截代理(Proxy),你可以检查和更改浏览器与目标应用程序间的流量; 可感知应用程序的网络爬虫(Spider),它能完整的枚举应用程序的内容和功能; 高级扫描器,执行后它能自动地发现web应用程序的安全漏洞; 入侵测试工具(Intruder),用于执行强大的定制攻击去发现及利用不同寻常的漏洞; 重放工具(Repeater),一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具; 会话工具(Sequencer),用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具; 解码器,进行手动执行或对应用程序数据者智能解码编码的工具; 扩展性强,可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

Burp Suite1.6.27更新记录

This release adds the ability to detect completely blind SQL injection by triggering interactions with Burp Collaborator. Previously, Burp Scanner has used various evidence to detect SQL injection, including: Error messages Differential responses through injected Boolean conditions Time delays

渗透神器-Burp Suite v1.6.27破解版下载:http://pan.baidu.com/s/1hqWHxlE

2015-12-20 update: https://userscloud.com/1nktuk5a00qe

十大渗透测试系统之---DVWA1.0.8练习笔记(一) 渗透测试

测试环境:

操作系统: Windows 8.1

运行时: .Net Framework 4.5

PHP+MySQL+Apache 集成测试环境: wamp_serverx64

首先,从 http://www.dvwa.co.uk/ 下载 DVWA1.0.8,并将文件释放到 F:\Web\DVWA-1.0.8 (因为我的wamp自己设置的默认目录是 F:\Web,至于方法,请移步:自定义wamp_server的网站根目录)

修改配置文件 config\config.inc.php , 设置数据库连接账号及默认的安全级别:

$_DVWA[ 'db_server' ] = 'localhost';

$_DVWA[ 'db_database' ] = 'dvwa';

$_DVWA[ 'db_user' ] = 'root';

$_DVWA[ 'db_password' ] = root;

$_DVWA['default_security_level'] = "low";

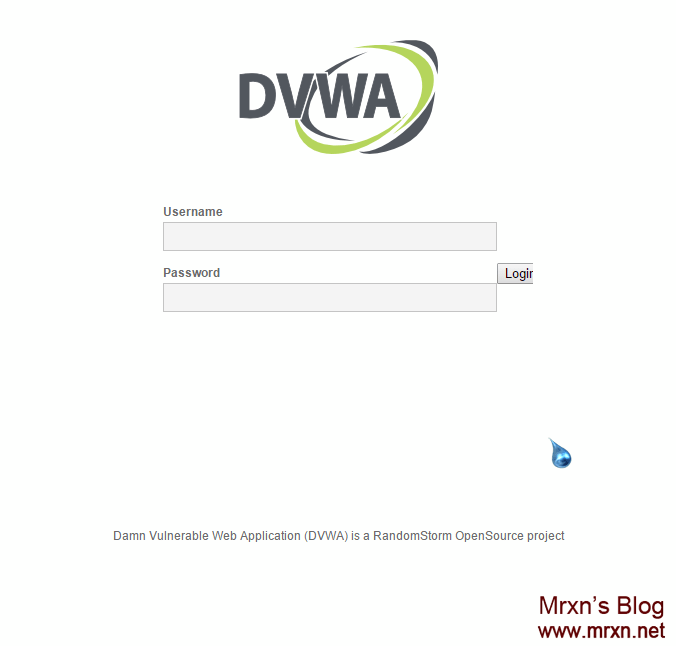

然后,访问 http://localhost/DVWA-1.0.8/login.php

第一关,就是考虑如何登录进去。

这里,我们计划采取挂字典进行暴力登录尝试,这类工具称之为 Bruter,下面以 WebCruiser

Web Vulnerability Scanner V3.5.3 (http://sec4app.com )为例,我博客已发布最新破解版。

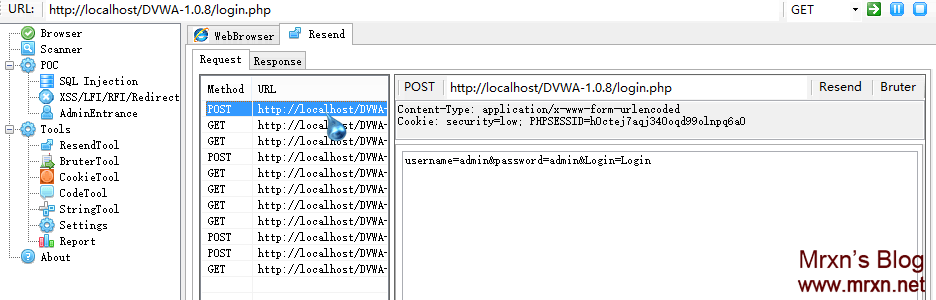

首先,随便输入一个错误的用户名和密码,这里输入 admin 和 admin :

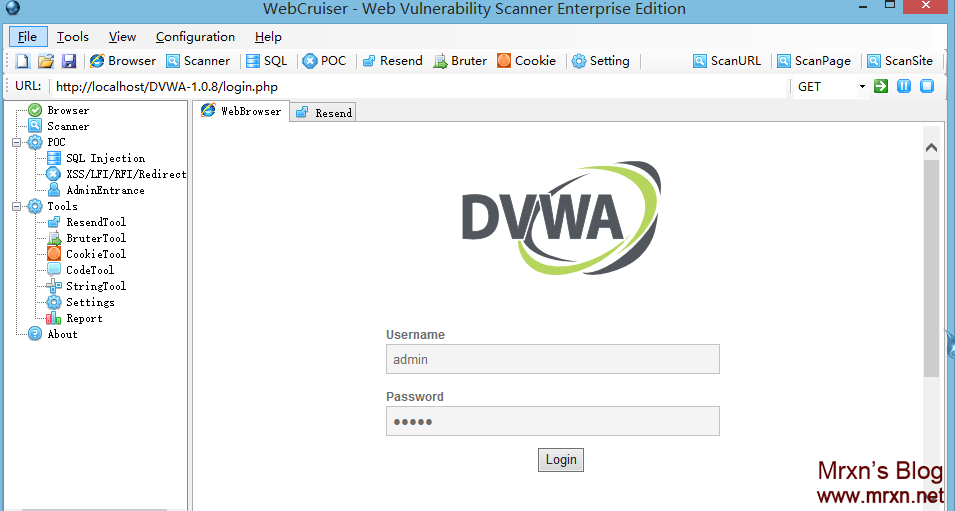

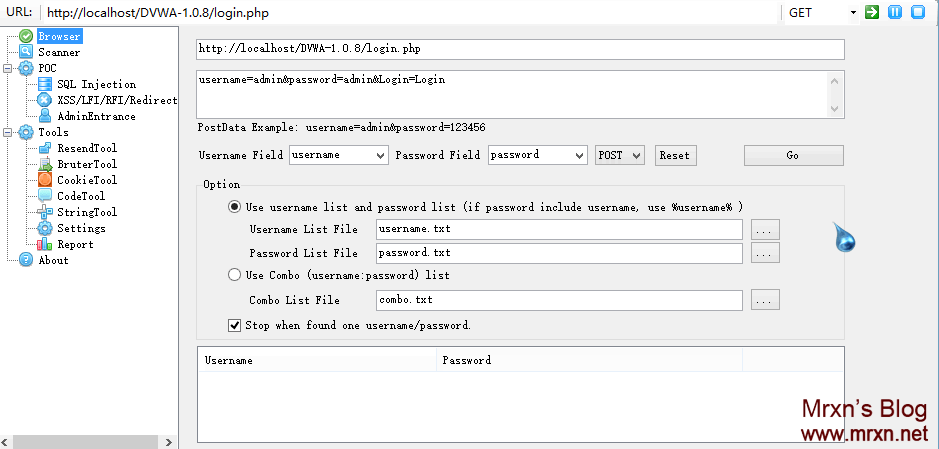

提交后, 切换到 Resend(重放)界面:

最新的请求在最上面,点击它,可以在右边看到详细信息。点击“ Bruter”按钮:

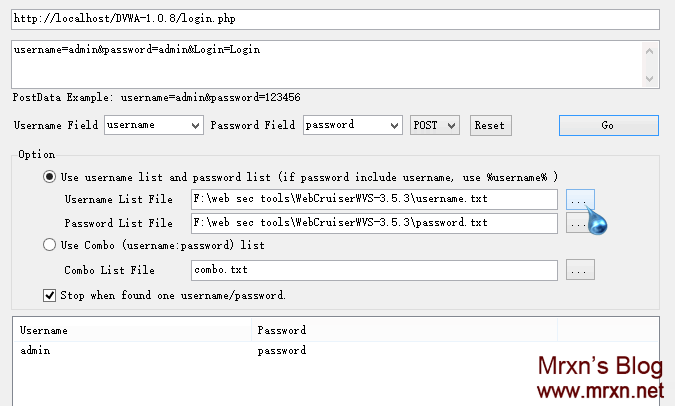

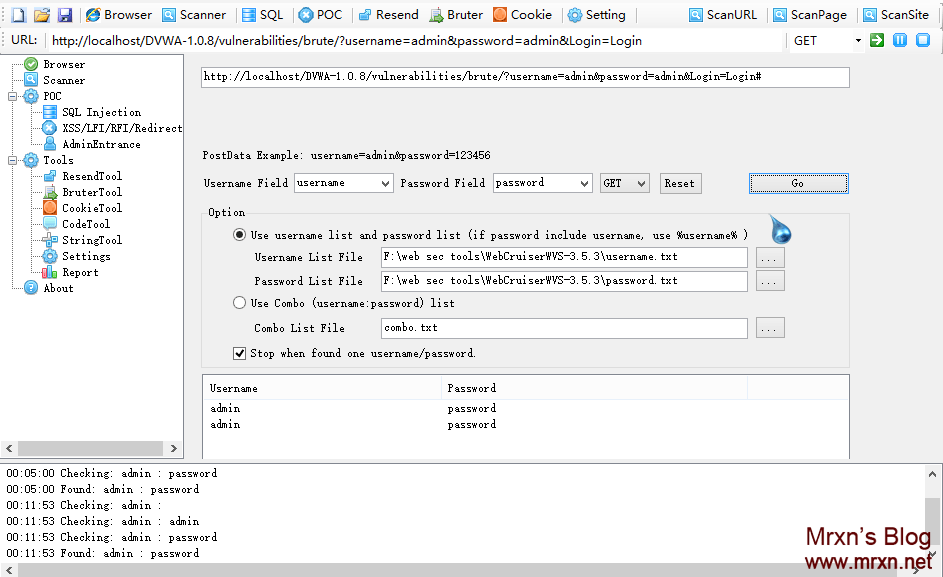

软件自动切换到 Bruter 界面,并且自动发现 username 和 password 字段(如果使用了特殊的参数名,则手工从下拉列表中选中它)。 Bruter 提供了两种字典方式,一种是用户名和密码使用不同的字典(需要自己去选择字典的位置),另一种是使用网络已泄漏的(用户名 :密码)组合。点击”Go”按钮, 启动猜解:

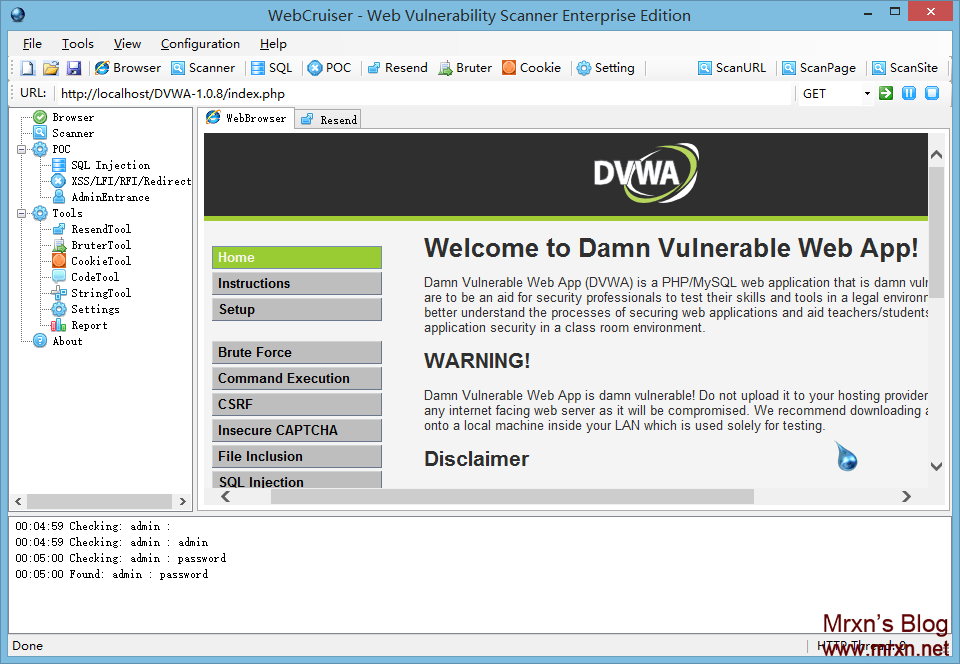

可以看到,可以登录的用户名和密码已经猜解出来了,为 admin/password 。切换到 WebBrowser 界面,输入猜解出来的用户名和密码,即可登录成功。

登录之后,切换到 DVWA Security 设置页,检查一下安全级别是否为低( low),如果不是,修改为 low,这样 DVWA 系统就是含有漏洞的版本了。开始 DVWA 登录后的测试工作了:

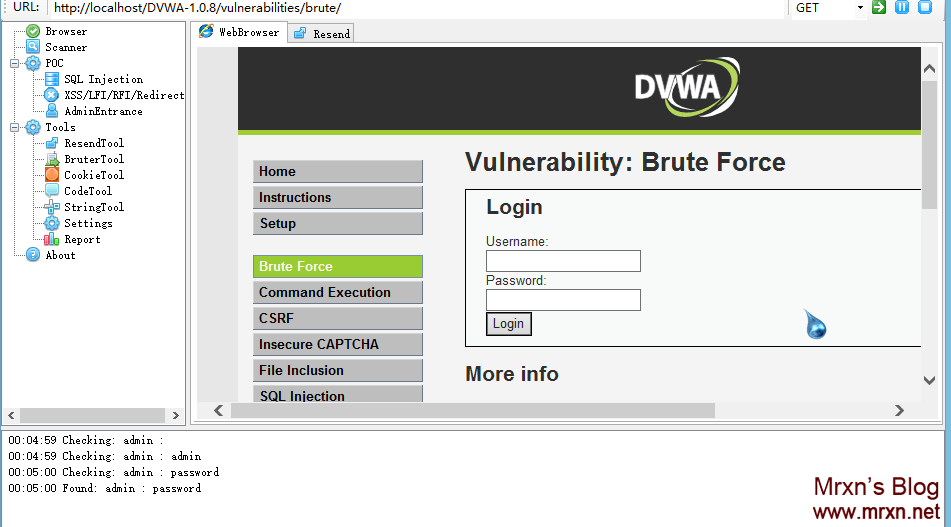

登录之后,里面还有一个 Brute Force 的测试项,继续采用刚才的方式,随便输入用户名和密码提交,并在 Resend 界面找到该请求,并且继续做刚刚登陆的时候一样的步骤,结果如下:

由图可知.这个测试项也使用了 admin/password 这组账号。

太晚了,今天就到这里吧,明天继续后面的几个操作演示,欢迎转载,转载请注明:Mrxn's Blog https://mrxn.net